Download_Link

Участник клуба

Не секрет что ваш девайс напичкан всякой метрикой, в том числе и своим отпечатком.В основном его используют для идентификации в сети, но так как выпуск про анонимный браузер у нас уже был, мы поговорим о скрытии отпечатка в локальной сети, как избежать деанона по модели устройства и будем использовать эту технологию в своих целях!

Что нам потребуется?

Да собственно немного. Magisk и два модуля.

И так, все же, что нужно сделать что бы при совершении атаки или противоречивых действий на нас не подумали?

Стоит для начала подумать как нас можно идентифицировать в локальной сети:

- Цифровой отпечаток устройства

- MAC адрес

- DNS запросы

Цифровой отпечаток

У каждой модели устройства у которого есть выход в сеть - свой отпечаток! Так работает тот же самый FING, он собрал огромную базу данных отпечатков и теперь может идентифицировать до 80% популярной техники, в том числе и смартфонов!(Скрин ниже)

Теперь мы обманем его, и собственно логи сервера/роутера тоже.Изменим смартфон на абсолютно другой!

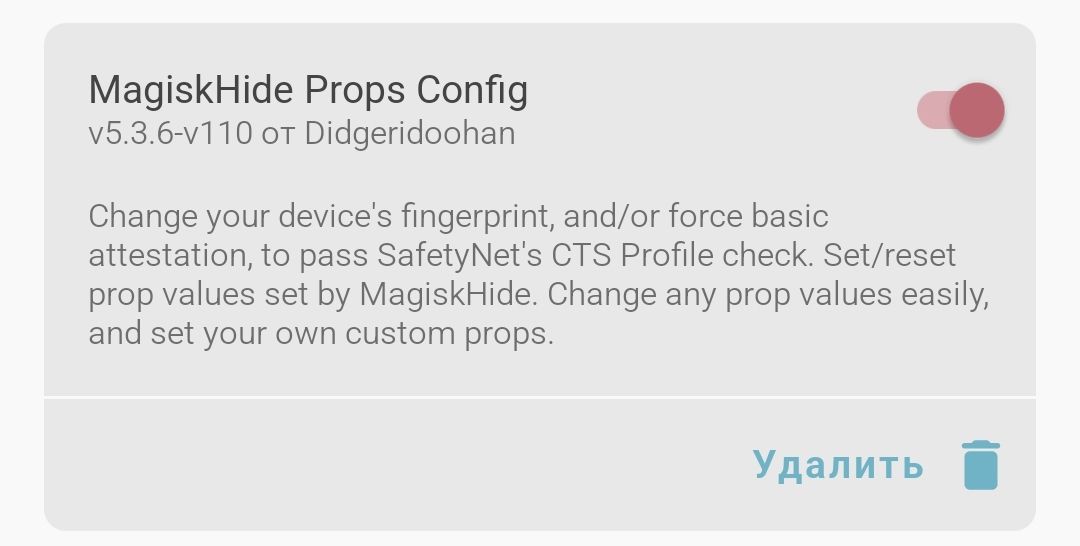

1. Заходим в MAGISK

2. Ищем модуль MagiskHide Props Config

3. Устанавливаем его и перезагружаем смартфон

4. Заходим в любой терминал с su доступом, я покажу на примере вашего любимого термукса)

Пишем:

su

props

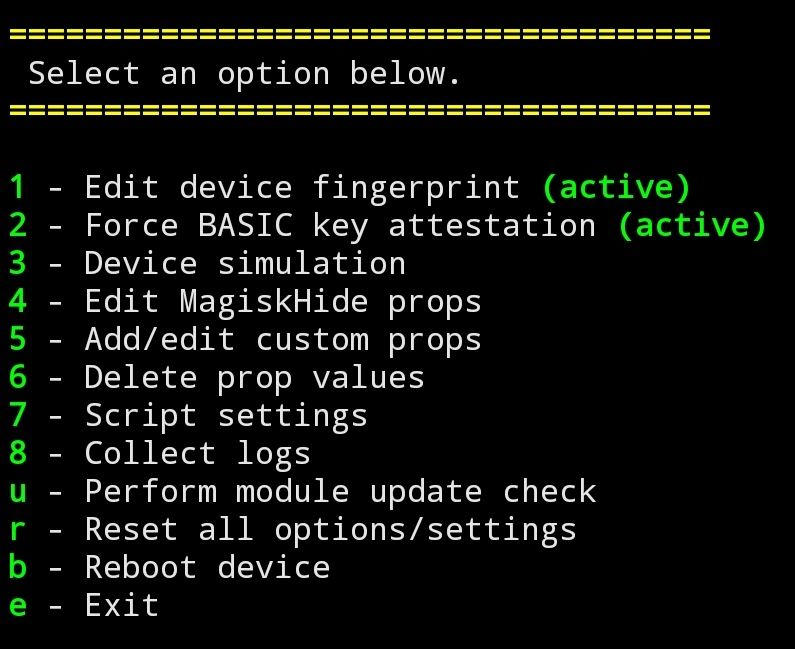

После чего у нас пойдет загрузка скрипта и базы отпечатков

После окончания мы увидим это меню:

Для подмены отпечатка достаточно 2 опций выше (Важно! Выбирайте одинаковые устройства в этих 2 пунктах)

Нажимаем 1, после чего у нас будет список брендов, выбираем какой хотим ну и девайс на выбор, возвращаемся в меню и проделываем то же самое со 2 пунктом.

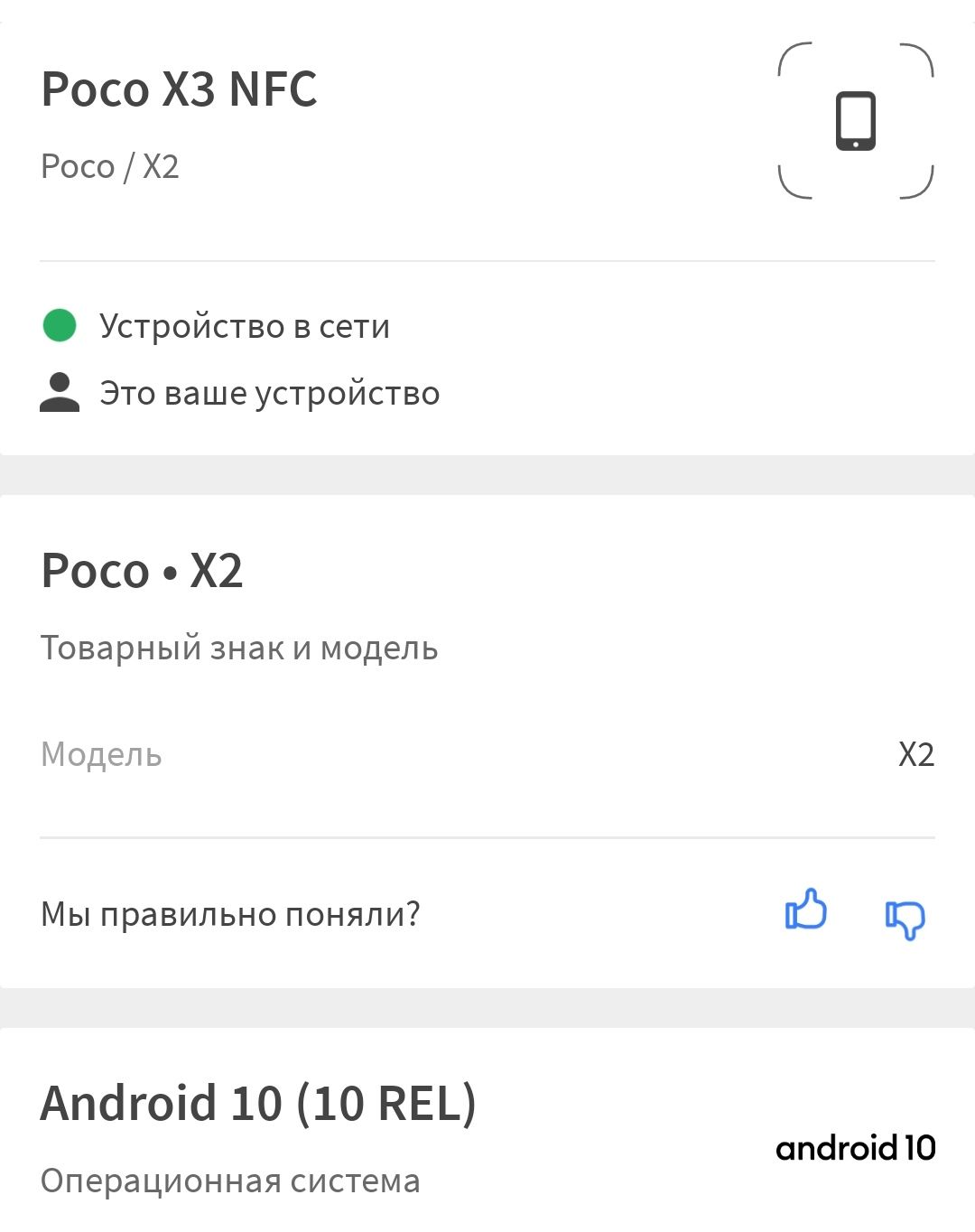

Перезагрузка и все готово!К примеру у меня телефон |POCO X3 NFC|, но я выбрал POCO X2, заходим в финг и вуаля!

Так же при отпечатке будет спрошено какой Android отображать!

Мой телефон (хост) подписан как poco x3 nfc, но по отпечатку он POCO X2, да теперь в принципе любая другая модель на выбор!)

MAC адрес

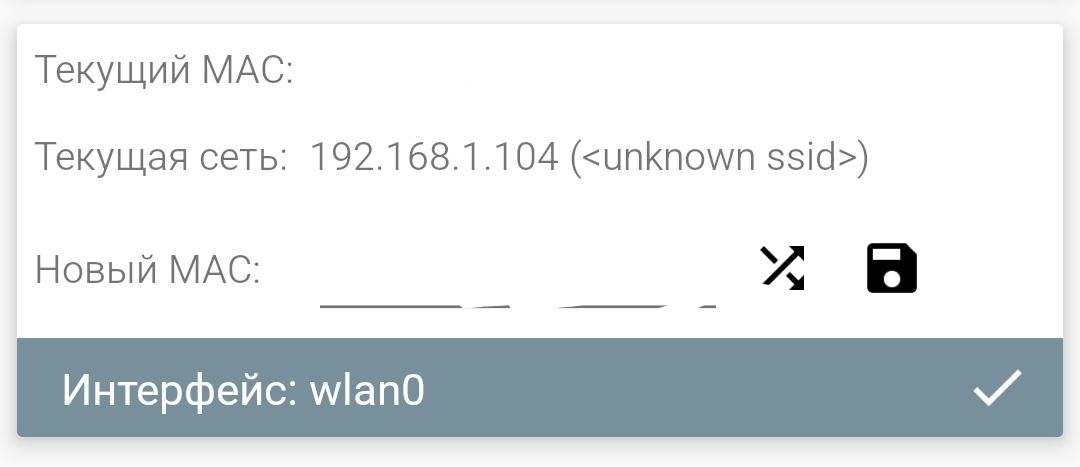

Ну тут все намного легче:

1. Скачиваем Busybox

2. Скачиваем Mac Changer

Заходим и выдаем рут права

Меняем или генерируем рандомный MAC, нажимаем галочку и готово!

DNS запросы

Конечно по ним нельзя наверняка идентифицировать, но напомню что почти каждое ваше приложение куда то стучит.И по DNS понятно есть ли всякие мессенджеры и другой софт.

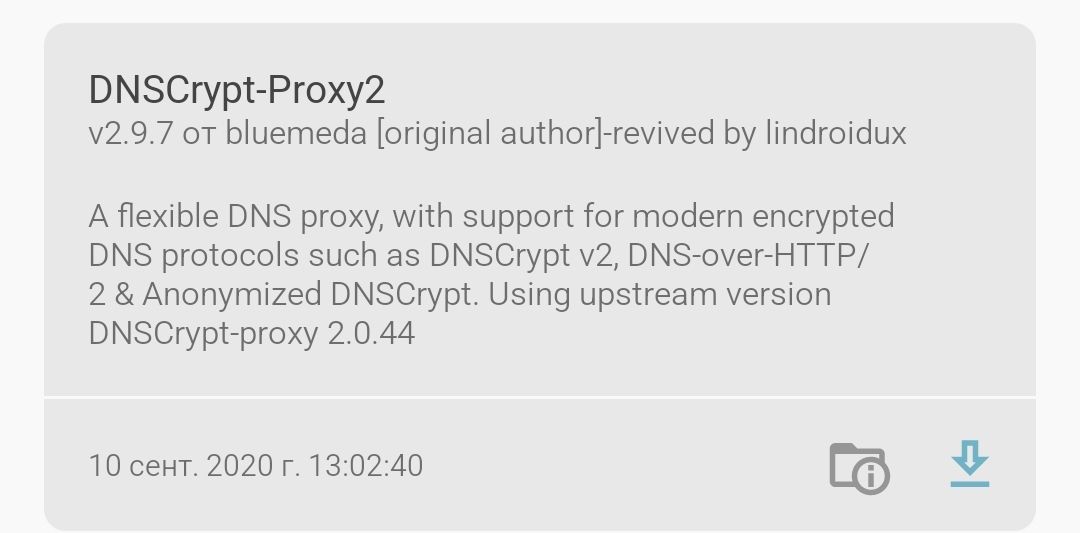

1. Заходим в MAGISK

2. Ищем модуль DNSCrypt

Скачиваем, устанавливаем и заходим в папку

/sdcard/dnscrypt-proxy/dnscrypt-proxy.toml

Это наш конфиг файл, разобраться довольно легко и там вписываем наши днс сервера, например оо AFWALL (9.9.9.9) или CLOUDFARE (1.1.1.1).Ну или любой другой...

На вопрос почему не использовать просто приложения для DNS, ответ довольно прост, система запросто может обойти созданный приложением тунель.