Привет. Сегодня я расскажу, как проверить свою анонимность и убедится в том, что она у вас действительно есть. Статья будет большой, приятного изучения!

Начнем с самого банального и закончим сложным.

Пароль содержит буквы и верхнего, и нижнего регистра?

Если нет - то должен. Современная практика рекомендует использовать буквы различного реестра, цифры и длинна пароля не должна быть меньше 8 знаков. Как вариант, можем порекомендовать вам использовать русские буквы в паролях - таким образом вы можете сохранить старый пароль, необходимо лишь сменить раскладку клавиатуры.

Проверяем, не читают ли нашу переписку. Ставим ловушки.

В рамках этого теста вам предлагается создать ловушку и проверить, не читает ли кто третий вашу переписку (подходит для email, мессенджеров, социальных сетей, сайтов и форумов, SMS).

Здесь мы покажем, как можно проверить, не читают ли вашу переписку в мессенджерах, почте или социальных сетях. Этот способ мы применяли в одной популярной в России социальной сети, создавая провокационное личное сообщение, которое модераторы должны прочесть. Они читали, а мы видели, что наши сообщения читаются. Возможно, вы хотите проверить, не читает ли вашу переписку супруг, хакер или начальник – этот способ вам отлично подойдет.

Суть предлагаемого способа в создании ссылки-ловушки, которая будет добавлена к сообщению. Ловушка будет создана при помощи одноразовой записки Privnote.

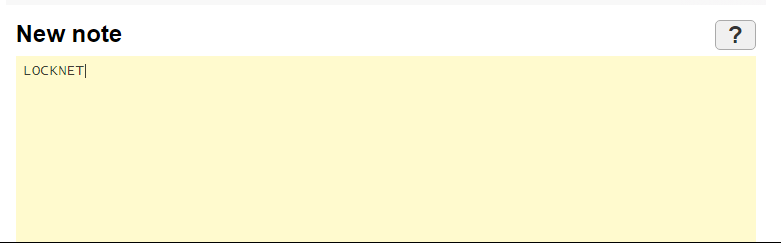

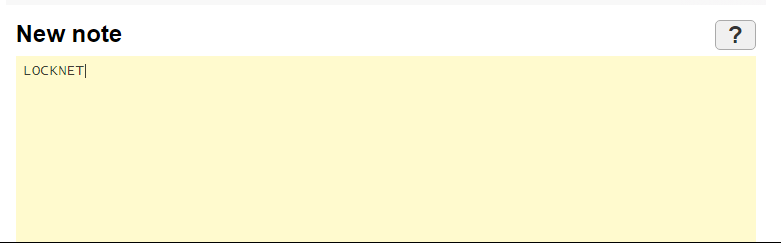

Суть записки Privnote в том, что после прочтения она удаляется, и более ее прочесть невозможно – этот функционал сервиса известен многим, однако не все знают, что у Privnote есть возможность получить уведомление о прочтении записки на электронную почту. Первым делом вам надо создать записку Privnote. Обязательно при создании записки выберите опцию «Не спрашивать подтверждение перед тем, как показать и уничтожить записку (как в Privnote Classic)», нам не нужны никакие подтверждения. Обязательно укажите «E-mail для получения уведомления об уничтожении записки». Он необходим для получения оповещения, сразу как записка будет прочтена. После создания заметки вы получаете ссылку.

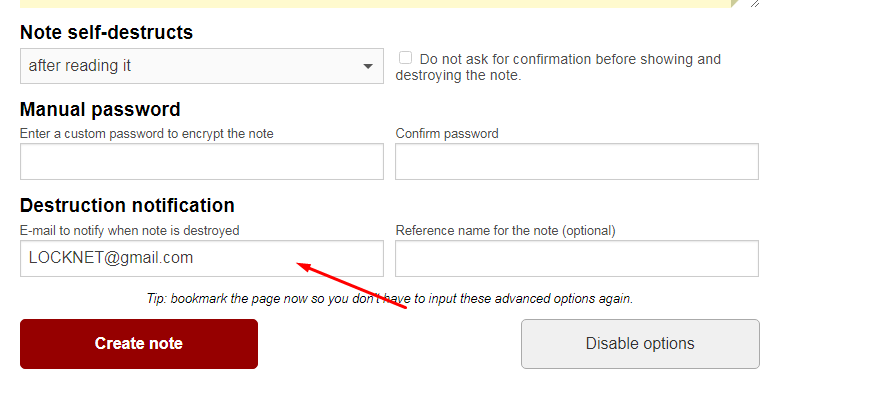

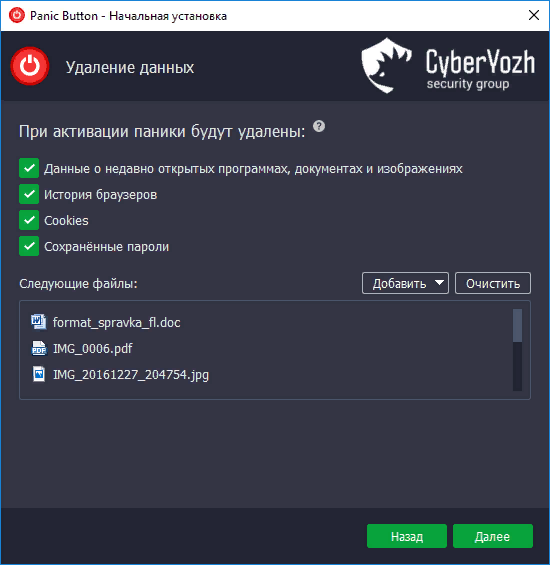

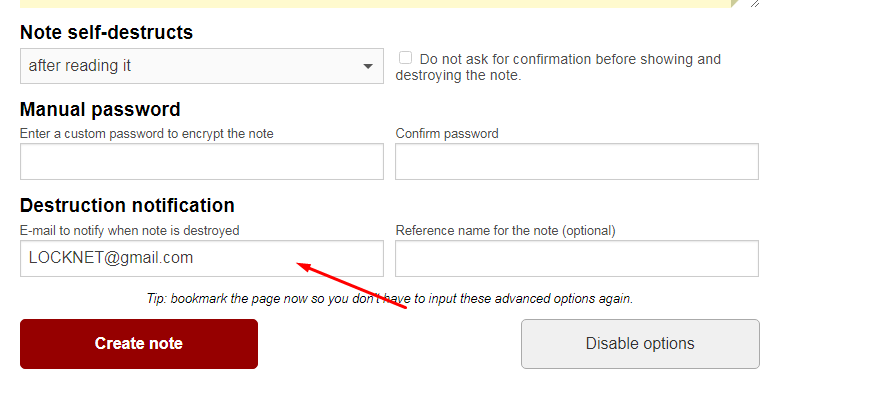

Отправлять ссылку на Privnote мы не будем, мы ее изменим, например через сервис коротких ссылок Bitly.

Затем вы отправляете получателю сообщение, содержащее эту ссылку, на почту, в мессенджере или в социальной сети. Сообщение желательно оформить так, чтобы у злоумышленника был соблазн перейти по ссылке. Например, так: «Все документы по готовящейся сделке (ссылка). Жду ответа, нужно ли что-то доработать».

Получатель должен быть оповещен, что данное сообщение – приманка, иначе он сам откроет ссылку и ловушка сработает. Получатель не должен нажимать на ссылку, на нее должен нажать тайный читатель ваших переписок.

Переписка может быть прочитана «человеком посередине», например модератором социальной сети. В этом случае вам стоит сменить способ коммуникации или зашифровать передаваемые данные. Гораздо опаснее, если переписки читаются на устройстве отправителя или получателя. Мы рекомендуем расставить ловушки на устройствах и проверить, не имеет ли кто-то к ним доступ.

Паническая кнопка

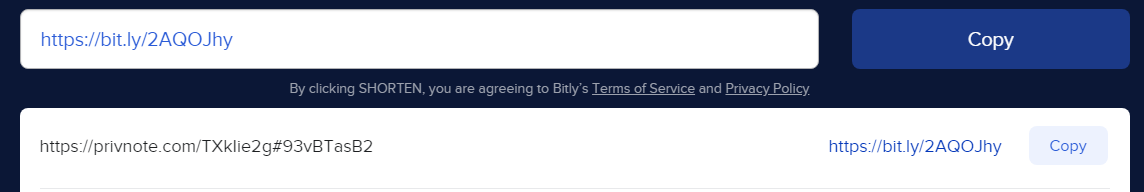

Для защиты от физического доступа вам поможет Panic Button; скачайте и установите программу с другого сайта, так как на официальном закрыт доступ.

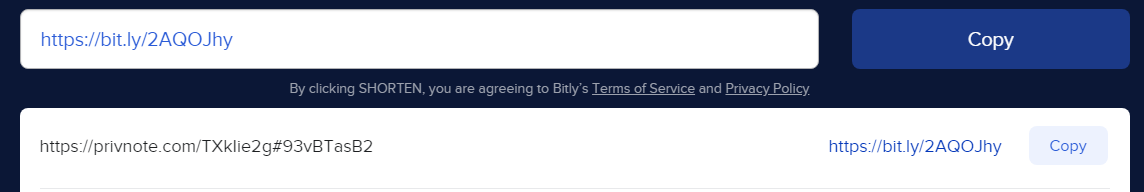

Panic Button работает очень просто: при запуске компьютера владелец деактивирует программу специальным действием, например комбинацией клавиш или активацией замаскированного файла. Злоумышленник не знает об этом и при получении доступа к устройству попадается в ловушку – Panic Button активируется в режиме логической бомбы, информируя владельца.

Помимо уведомления владельца, Panic Button выключает компьютер, в зависимости от настроек удаляет сохраненные пароли, историю браузера, историю просмотренных файлов, картинок, документов. Пользователь может задать файлы, которые Panic Button безвозвратно уничтожит при активации, не дав добраться до них злоумышленнику. При настройке вам нужно будет выбрать отправку уведомлений на свой адрес электронной почты в случае активации Panic Button.

Защита от несанкционированного доступа не основная задача Panic Button. Это инструмент для экстренного уничтожения данных и защиты от криминалистического анализа, но она поможет, если кто-то третий получит доступ. Сложнее, если речь идет об удаленном доступе к вашему устройству, например, вам была установлена программа для удаленного доступа (RAT). Но и здесь есть способы «ловли на живца.

Несанкционированное использования вашего Wi-Fi

В данном тесте мы будем сканировать свою Wi-Fi сеть и проверять наличие в ней сторонних подключений. Например, таким образом можно узнать, не подключается ли к вашему Wi-Fi сосед или злоумышленник, да и вообще увидеть всех подключенных пользователей.

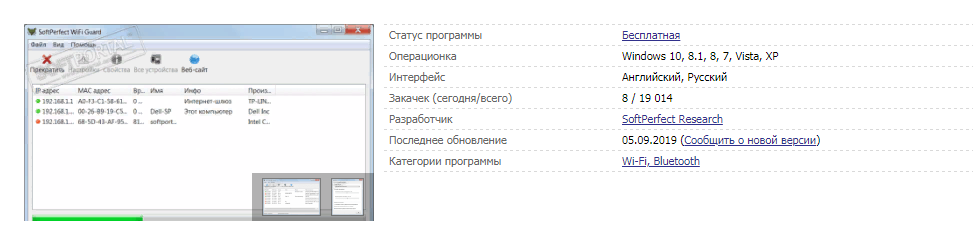

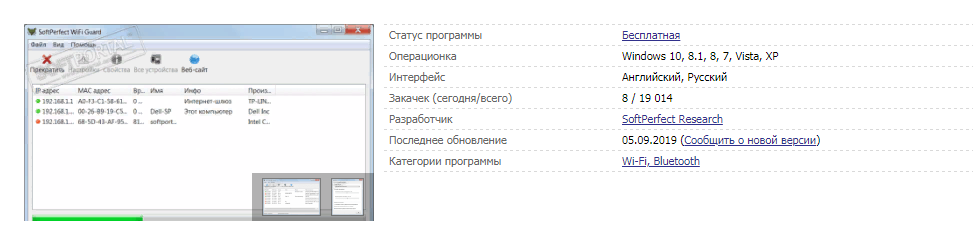

Для этого теста нам понадобится программа SoftPerfect WiFi Guard. Программа SoftPerfect WiFi Guard сканирует сеть и показывает пользователю список подключенных в данный момент устройств, выводя доступную информацию о них, такую как МАС-адрес, производитель и внутренний IP-адрес (последнее, правда, интересно разве что специалистам).

SoftPerfect WiFi Guard также может работать в режиме пассивного мониторинга, сканируя выбранную сеть с заданным интервалом, и в случае нахождения неизвестных устройств уведомлять пользователя об этом с помощью всплывающего окна. Простыми словами: если сосед внезапно подключится к вашему Wi-Fi, программа его обнаружит и уведомит вас. SoftPerfect WiFi Guard доступна на устройствах под управлением Windows, macOS и Linux.

Бесплатная версия программы ограничивает вывод информации пятью устройствами: если к вашему Wi-Fi должны быть подключены пять или менее устройств, вам хватит бесплатной версии, если больше, вам придется заплатить $19 за лицензию.

Программа работает на всех устройствах примерно одинаково, потому мы покажем на примере macOS. Познакомившись с инструкцией, вы без проблем запустите программу на Windows или Linux. Для начала работы скачайте и установите у себя SoftPerfect WiFi Guard. При запуске WiFi Guard вам сразу будет предложено настроить программу. Здесь главное – выбрать сетевой адаптер Wi-Fi.

Перейдем к сканированию сети. Не пугайтесь, если при первом сканировании система обнаружит у вас в сети неизвестные устройства. Для программы сейчас все устройства – неизвестные, кроме вашего компьютера, с которого запущено сканирование. Вероятно, найденные неизвестные устройства – это ваши телефоны, планшеты или устройства членов вашей семьи.

Как это проверить? По MAC-адресу: сравнивая MAC-адреса обнаруженных устройств с MAC-адресами ваших устройств. Если все найденные устройства ваши, рекомендуем добавить их в белый список, чтобы в дальнейшем программа не помечала эти устройства как неизвестные и не поднимала тревогу при их обнаружении. Выберите устройство, которое вам известно, дважды кликнув по его названию мышкой. В открывшейся форме выберите "Я знаю этот компьютер или устройство". Выбранное устройство будет добавлено в белый список.

Программа продолжит сканировать сеть и при обнаружении незнакомых устройств сразу уведомит вас о них. Я рекомендую периодически запускать проверку, например раз в неделю, а вот вести ли постоянное регулярное сканирование – это уже ваш выбор. Для безопасности это, безусловно, большой плюс, так как при ручной регулярной проверке есть вероятность, что в момент сканирования злоумышленник не будет подключен к сети.

Есть еще один интересный показатель – пинг. Он поможет выяснить, как долго идет сигнал от исследуемого роутера до обнаруженного устройства и, соответственно, как далеко от роутера оно расположено. Первым делом определите пинг до роутера от устройства, с которого осуществляется сканирование, в моёмслучае это 9 мс. Пинг от моего компьютера до неизвестного устройства 19 мс, отсюда отнимаем пинг до роутера, и остается 10 мс, а это значит, что исследуемое устройство удалено от Wi-Fi роутера примерно так же, как и мой ноутбук, с которого проводилось сканирование.

Что делать, если вы обнаружили в своей сети неизвестные вам устройства? Итак, вы провели тест и обнаружили в своей Wi-Fi сети неизвестные устройства. Это тревожный звоночек, и вам необходимо срочно заняться безопасностью своего Wi-Fi роутера. Здесь я напишу краткий список мер:

Предложенные методики позволят проверить, не используют ли злоумышленники ваши персональные данные, например копии документов, фотографии, в противоправных целях или не продают ли их на черном рынке.

Как проверить, не украли ли вашу личность? Сразу хочу отметить: мне не известно гарантированных способов проверки, способных дать точный ответ о наличии или отсутствии ваших персональных данных у недоброжелателей.

Мониторинг утечек

Многие персональные данные оказываются в руках хакеров, спецслужб, а то и вообще в свободном доступе из-за утечек с сайтов. Вам надо быть в курсе новостей об утечках, и если на скомпрометированном сайте были ваши персональные данные, вы по крайнее мере будете осведомлены, что теперь эти данные в руках плохих парней. Конечно, этот метод не дает гарантий, так как об утечке могут не узнать или новость не появится на предложенных сайтах.

Иногда об утечках становится известно слишком поздно, как в случае с пользователями Yahoo, узнавшими лишь спустя несколько лет, что все электронные почтовые ящики были скомпрометированы (кроме компрометации, стало известно, что спецслужбы США имели доступ к почте и анализировали письма на предмет наличия слов-маячков).

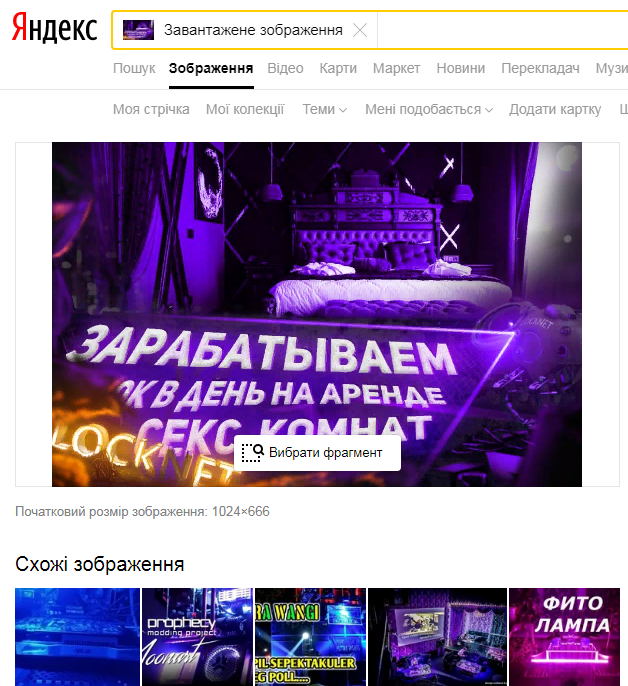

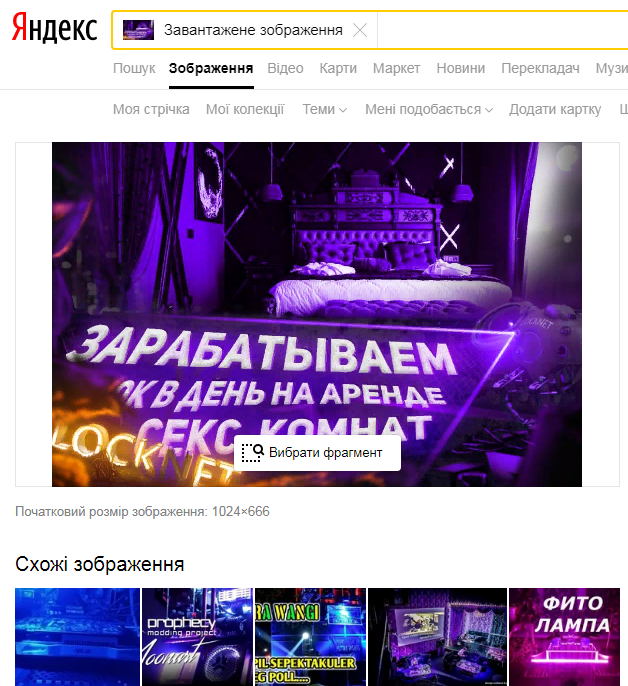

Поиск по картинкам

Проверьте ваши фотографии, которые вы выкладывали публично, на предмет использования на сторонних ресурсах или в аккаунтах социальных сетей.

Можно проверить через Яндекс.Картинки:

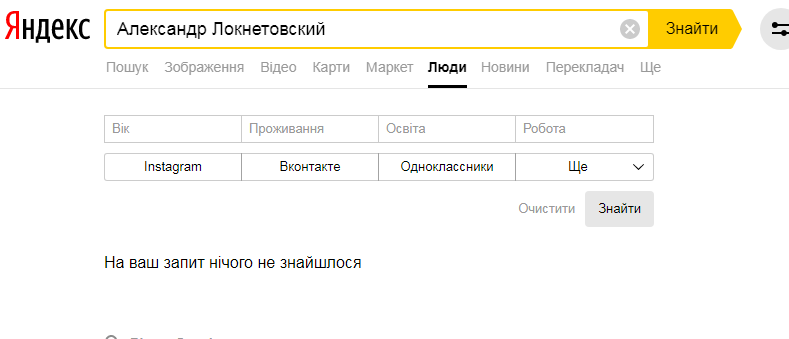

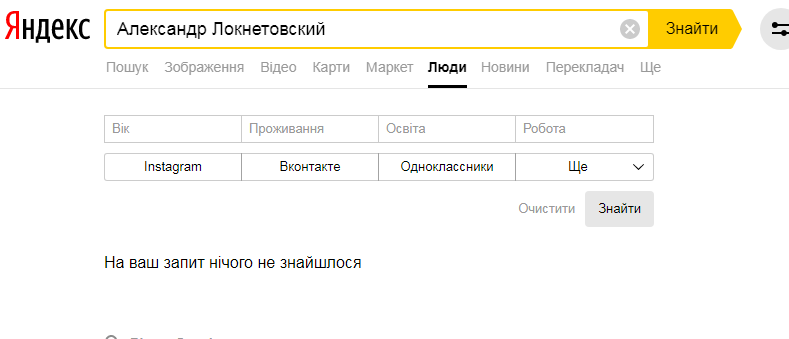

Поиск по имени и фамилии

Этот совет дает результат лишь в том случае, если у вас редкие имя и фамилия. Многие сервисы допускают индексацию пользовательских аккаунтов, и вы сразу обнаружите наличие регистрации с использованием ваших данных, но опять же в случае редкого сочетания имени и фамилии.

Тоже можно найти через Яндекс.Люди:

Обращение к продавцам краденых данных

В русскоязычной части интернета их можно найти через поиск, например по запросу «купить ксерокопии паспорта», «купить фото документов», также их можно найти и в Даркнете. Из общения с такими продавцами я понял: у многих документы сортированы, и они могут сделать довольно точную выборку вплоть до даты рождения. Это мы и используем для проверки. Вы выбираете некоторый объем информации о себе, например: «женщина, 1987, прописка Ростов, день рождения в июле, традиционные непримечательные имя и фамилия».

Далее вы пишите продавцам, что дорого дадите за копии документов пользователя с подобными данными. Предложите действительно хорошую сумму, чтобы у них была мотивация хорошо поискать. Если продавец сообщит о наличии подходящего вам комплекта или комплектов, попросите доказательства перед оплатой. Например, копии документов в плохом качестве, с закрашенными данными и иными другими средствами защиты – вы ведь и так узнаете копию своего документа. Это все способы, известные мне на данный момент.

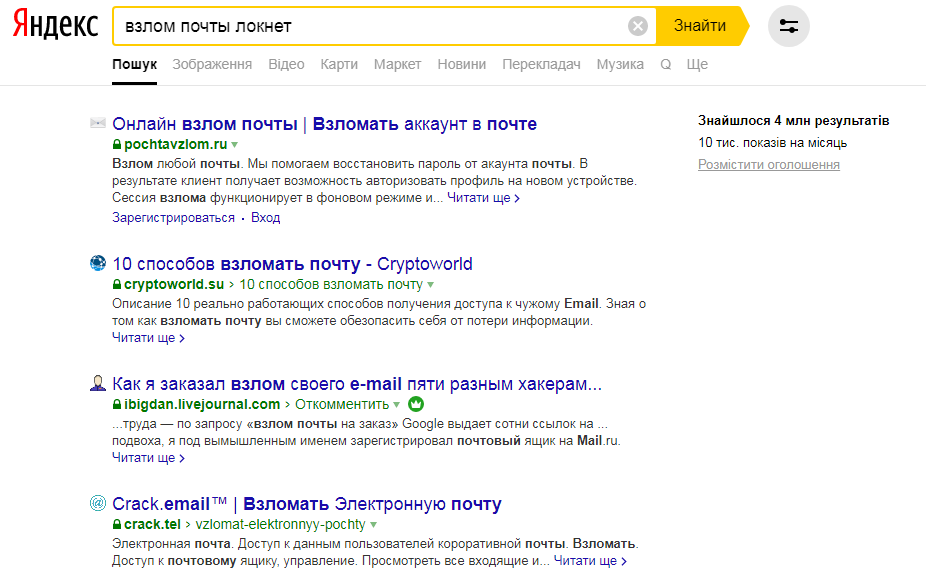

Проверяем свою электронную почту на устойчивость ко взлому со стороны хакеров.

В данном тесте вы закажете хакерам взлом собственной почты

Здесь я говорю преимущественно об электронной почте, однако предложенный метод проверки может быть применен и для аккаунтов социальных сетей, и для аккаунтов мессенджеров. У большинства пользователей email привязан к различным сервисам, и взлом электронной почты позволяет злоумышленнику получить к ним доступ. Если вы серьезно относитесь к безопасности ваших данных и изучаете наш курс, скорее всего, используете данную рекомендацию, и взлом вашей почты не приведет ко взлому аккаунтов, привязанных к email. Однако, согласитесь, мало приятного, если кто-то получит доступ к содержимому вашей почты.

В свое время взлом персональной почты стоил Хиллари Клинтон поста Президента США, а хакера Fly привел за решетку. Давайте смоделируем ситуацию, когда ваш недоброжелатель, например конкурент по бизнесу, закажет взлом вашей почты, и сами закажем его. Это будет отличной проверкой защиты аккаунта, так сказать, действием на опережение. Первым делом надо найти хакера или сервис, предоставляющий услуги взлома почтовых аккаунтов.

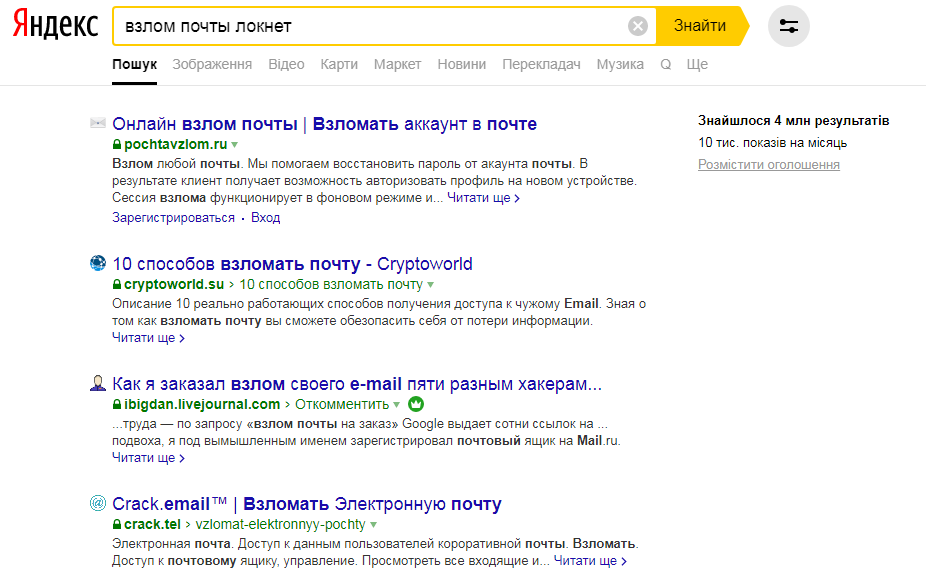

Для этого необязательно лезть в Deep Web, в поиске введите «взлом почты», и вам будет предложена масса занимающихся взломом почты сервисов. Большинство из них работает без предоплаты, именно такие сервисы нам и нужны. Часть из них – мошенники, которые ставят перед собой единственной целью получить с вас деньги, они обычно даже не пытаются взламывать почту.

Они будут просить предоплату, их можно вежливо благодарить и прощаться. Но есть более хитрые мошенники. Через некоторое время после заказа такой мошенник сообщит, что почта жертвы успешно взломана и для подтверждения он через свою программу отправил вам письмо со взломанного ящика. Но так как отправка шла через программу, письмо, скорее всего, попало в спам.

Разумеется, после этого «хакер» попросит деньги за работу. Запомните, никакой программы нет, как и взлома почты, в данном случае используется банальная подмена адреса, и такие письма почтовые сервисы сразу отправляют в спам. Могут попасться и вымогатели, которые, получив заказ, начнут вас шантажировать. Суть их предложения обычно сводится к следующему: или вы платите деньги, или они передают всю информацию о вашем заказе жертве и/или в правоохранительные органы. Как вы понимаете, в нашем случае это нестрашно. Среди мошенников и вымогателей находятся и реальные сервисы, которые начинают проверку вашего электронного почтового ящика на устойчивость к различным методам взлома.

Я не хочу описывать процесс подробно, так как это скажется на эффективности теста. Вы сами должны будете разгадать используемые приемы. Выберите для работы несколько сервисов, занимающихся взломом почты, и сделайте заказ. Сервисы предупреждают о запрете одновременного заказа нескольким сервисам, но в нашей ситуации это можно проигнорировать. Если сервисы по итогам работы сообщат о тщетности попыток взломать вашу почту, значит, и ваш недоброжелатель, обратившись к ним, получит аналогичный результат. Если опасаетесь давать свою почту, заведите отдельный email, настройте его безопасность аналогично вашему основному и «натравите» хакеров на него. Если хакер справится с работой, обязательно заплатите ему, это будет для вас ценным уроком и поводом пересмотреть безопасность своей электронной почты.

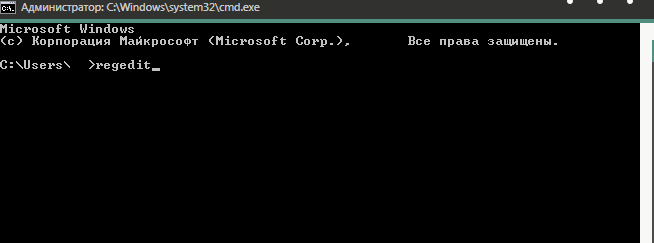

Учимся использовать Windows правильно

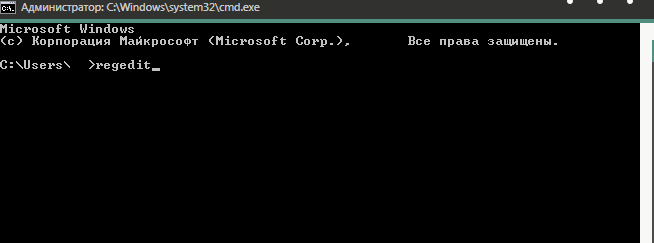

Перед тем как проводить любые манипуляции с реестром ОБЯЗАТЕЛЬНО сделайте бэкап реестра. Как вариант это можно сделать из командной строки:

reg export HKLM hklm_backup.reg

и так каждую ветку.

Начнем шаманить с Windows

Открываем редактор реестра от имени администратора:

– Win + X

– выбираем “Командная строка (администратор)"

– вводим regedit

Изменяем разрешения кортаны, для этого переходим в ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\ResourcePolicyStore\ResourceSets\Policies\ExternalResources\Cortana

Нажимаем правой кнопкой мыши, выбираем “Разрешения” добавляем администратору и пользователю все разрешения (если их нет).

Кортана сильно интегрирована в систему. Она связана со службой поиска, политиками приватности и так далее. Поэтому записей о ней в реестре много.

Любой ключ легко менять через regedit. Когда их много, удобнее создать батник (txt – файл, после редактирования нужно поменять разрешение на bat и выполнить от имени администратора) и применить их все скопом.

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\Windows Search" /v "AllowCortana" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\PolicyManager\default\Experience\AllowCortana" /v "value" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CanCortanaBeEnabled" /t REG_DWORD /d 0 /f

Теперь нам нужно отключить службу телеметрии:

net stop DiagTrack – остановка

sc config DiagTrack start=disabled – отключить автозапуск

Дальше, по анологии, отключаем службы сбора данных и заперещаем их автозапуск:

net stop dmwappushservice

sc config dmwappushservice start=disabled

net stop diagnosticshub.standardcollector.service

sc config diagnosticshub.standardcollector.service start=disabled

net stop DcpSvc

sc config DcpSvc start=disabled

net stop WerSvc

sc config WerSvc start=disabled

net stop PcaSvc

sc config PcaSvc start=disabled

net stop DoSvc

sc config DoSvc start=disabled

net stop WMPNetworkSvc

sc config WMPNetworkSvc start=disabled

Теперь нужно “поправить” реестр (создай *.bat файл и выполни):

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v AllowTelemetry /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\diagnosticshub.standardcollector.service" /v "Start" /t REG_DWORD /d 4 /f

reg add "HKCU\SOFTWARE\Microsoft\Personalization\Settings" /v "AcceptedPrivacyPolicy" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\ControlSet001\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\SQMLogger" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "AITEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "DisableUAR" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitInkCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitTextCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization\TrainedDataStore" /v "HarvestContacts" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\TabletPC" /v "PreventHandwritingDataSharing" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\HandwritingErrorReports" /v "PreventHandwritingErrorReports" /t REG_DWORD /d 1 reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient\Windows" /v "CEIPEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient" /v "CorporateSQMURL" /t REG_SZ /d "0.0.0.0" /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "Enablelogging" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "EnableUpload" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\MediaPlayer\Preferences" /v "UsageTracking" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "NumberOfSIUFInPeriod" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "PeriodInNanoSeconds" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v "DoNotShowFeedbackNotifications" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Assistance\Client\1.0" /v "NoExplicitFeedback" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /f

Теперь нужно отключить потенциально уязвимые службы:

net stop RemoteRegistry

sc config RemoteRegistry start=disabled

net stop TermService

sc config TermService start=disabled

net stop TrkWks

sc config TrkWks start=disabled

net stop DPS

sc config DPS start=disabled

Если не пользуешься Xbox, то можно отключить и Xbox сервисы:

net stop XblAuthManager

sc config XblAuthManager start=disabled

net stop XblGameSave

sc config XblGameSave start=disabled

net stop XboxNetApiSvc

sc config XboxNetApiSvc start=disabled

Создаём автоматическую очистку файла подкачки:

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDriveTypeAutoRun" /t REG_DWORD /d 255 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoAutorun" /t REG_DWORD /d 1 /f

Отключаем сохранение списков последних открытых файлов:

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer" /v "ShowRecent" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\FileHistory" /v "Disabled" /t REG_DWORD /d 1 /f

Отключаем ведение истории поисковых запросов:

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "DeviceHistoryEnabled" /t REG_DWORD /d 0 /f

Отключаем историю для приложений:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppPrivacy" /v "LetAppsAccessCallHistory" /t REG_DWORD /d 0 /f

Отключаем автоматическое обновление Windows (можно будет обновлятся вручную):

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v " AUOptions" /t REG_DWORD /d 2 /f

Теперь нужно убрать из планировщика запланированные задачи телеметрии:

schtasks /end /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\AppID\SmartScreenSpecific"

schtasks /change /tn "\Microsoft\Windows\AppID\SmartScreenSpecific" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\AitAgent"

schtasks /change /tn "\Microsoft\Windows\Application Experience\AitAgent" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater"

schtasks /change /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\StartupAppTask"

schtasks /change /tn "\Microsoft\Windows\Application Experience\StartupAppTask" /disable

schtasks /end /tn "\Microsoft\Windows\Autochk\Proxy"

schtasks /change /tn "\Microsoft\Windows\Autochk\Proxy" /disable

schtasks /end /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask"

schtasks /change /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver" /disable

schtasks /end /tn "\Microsoft\Windows\DiskFootprint\Diagnostics"

schtasks /change /tn "\Microsoft\Windows\DiskFootprint\Diagnostics" /disable

schtasks /end /tn "\Microsoft\Windows\Maintenance\WinSAT"

schtasks /change /tn "\Microsoft\Windows\Maintenance\WinSAT" /disable

schtasks /end /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo"

schtasks /change /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo" /disable

schtasks /end /tn "\Microsoft\Windows\PI\Sqm-Tasks"

schtasks /change /tn "\Microsoft\Windows\PI\Sqm-Tasks" /disable

schtasks /end /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem"

schtasks /change /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyUpload"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyUpload" /disable

schtasks /end /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting"

schtasks /change /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting" /disable

Ну и чтобы тебе было удобней настраивать Windows под свои нужды, создай папку с названием:

Настройка Windows.{ED7BA470-8E54-465E-825C-99712043E01C}

Начнем с самого банального и закончим сложным.

Пароль содержит буквы и верхнего, и нижнего регистра?

Если нет - то должен. Современная практика рекомендует использовать буквы различного реестра, цифры и длинна пароля не должна быть меньше 8 знаков. Как вариант, можем порекомендовать вам использовать русские буквы в паролях - таким образом вы можете сохранить старый пароль, необходимо лишь сменить раскладку клавиатуры.

Проверяем, не читают ли нашу переписку. Ставим ловушки.

В рамках этого теста вам предлагается создать ловушку и проверить, не читает ли кто третий вашу переписку (подходит для email, мессенджеров, социальных сетей, сайтов и форумов, SMS).

Здесь мы покажем, как можно проверить, не читают ли вашу переписку в мессенджерах, почте или социальных сетях. Этот способ мы применяли в одной популярной в России социальной сети, создавая провокационное личное сообщение, которое модераторы должны прочесть. Они читали, а мы видели, что наши сообщения читаются. Возможно, вы хотите проверить, не читает ли вашу переписку супруг, хакер или начальник – этот способ вам отлично подойдет.

Суть предлагаемого способа в создании ссылки-ловушки, которая будет добавлена к сообщению. Ловушка будет создана при помощи одноразовой записки Privnote.

Суть записки Privnote в том, что после прочтения она удаляется, и более ее прочесть невозможно – этот функционал сервиса известен многим, однако не все знают, что у Privnote есть возможность получить уведомление о прочтении записки на электронную почту. Первым делом вам надо создать записку Privnote. Обязательно при создании записки выберите опцию «Не спрашивать подтверждение перед тем, как показать и уничтожить записку (как в Privnote Classic)», нам не нужны никакие подтверждения. Обязательно укажите «E-mail для получения уведомления об уничтожении записки». Он необходим для получения оповещения, сразу как записка будет прочтена. После создания заметки вы получаете ссылку.

Отправлять ссылку на Privnote мы не будем, мы ее изменим, например через сервис коротких ссылок Bitly.

Затем вы отправляете получателю сообщение, содержащее эту ссылку, на почту, в мессенджере или в социальной сети. Сообщение желательно оформить так, чтобы у злоумышленника был соблазн перейти по ссылке. Например, так: «Все документы по готовящейся сделке (ссылка). Жду ответа, нужно ли что-то доработать».

Получатель должен быть оповещен, что данное сообщение – приманка, иначе он сам откроет ссылку и ловушка сработает. Получатель не должен нажимать на ссылку, на нее должен нажать тайный читатель ваших переписок.

Переписка может быть прочитана «человеком посередине», например модератором социальной сети. В этом случае вам стоит сменить способ коммуникации или зашифровать передаваемые данные. Гораздо опаснее, если переписки читаются на устройстве отправителя или получателя. Мы рекомендуем расставить ловушки на устройствах и проверить, не имеет ли кто-то к ним доступ.

Паническая кнопка

Для защиты от физического доступа вам поможет Panic Button; скачайте и установите программу с другого сайта, так как на официальном закрыт доступ.

Panic Button работает очень просто: при запуске компьютера владелец деактивирует программу специальным действием, например комбинацией клавиш или активацией замаскированного файла. Злоумышленник не знает об этом и при получении доступа к устройству попадается в ловушку – Panic Button активируется в режиме логической бомбы, информируя владельца.

Помимо уведомления владельца, Panic Button выключает компьютер, в зависимости от настроек удаляет сохраненные пароли, историю браузера, историю просмотренных файлов, картинок, документов. Пользователь может задать файлы, которые Panic Button безвозвратно уничтожит при активации, не дав добраться до них злоумышленнику. При настройке вам нужно будет выбрать отправку уведомлений на свой адрес электронной почты в случае активации Panic Button.

Защита от несанкционированного доступа не основная задача Panic Button. Это инструмент для экстренного уничтожения данных и защиты от криминалистического анализа, но она поможет, если кто-то третий получит доступ. Сложнее, если речь идет об удаленном доступе к вашему устройству, например, вам была установлена программа для удаленного доступа (RAT). Но и здесь есть способы «ловли на живца.

Несанкционированное использования вашего Wi-Fi

В данном тесте мы будем сканировать свою Wi-Fi сеть и проверять наличие в ней сторонних подключений. Например, таким образом можно узнать, не подключается ли к вашему Wi-Fi сосед или злоумышленник, да и вообще увидеть всех подключенных пользователей.

Для этого теста нам понадобится программа SoftPerfect WiFi Guard. Программа SoftPerfect WiFi Guard сканирует сеть и показывает пользователю список подключенных в данный момент устройств, выводя доступную информацию о них, такую как МАС-адрес, производитель и внутренний IP-адрес (последнее, правда, интересно разве что специалистам).

SoftPerfect WiFi Guard также может работать в режиме пассивного мониторинга, сканируя выбранную сеть с заданным интервалом, и в случае нахождения неизвестных устройств уведомлять пользователя об этом с помощью всплывающего окна. Простыми словами: если сосед внезапно подключится к вашему Wi-Fi, программа его обнаружит и уведомит вас. SoftPerfect WiFi Guard доступна на устройствах под управлением Windows, macOS и Linux.

Бесплатная версия программы ограничивает вывод информации пятью устройствами: если к вашему Wi-Fi должны быть подключены пять или менее устройств, вам хватит бесплатной версии, если больше, вам придется заплатить $19 за лицензию.

Программа работает на всех устройствах примерно одинаково, потому мы покажем на примере macOS. Познакомившись с инструкцией, вы без проблем запустите программу на Windows или Linux. Для начала работы скачайте и установите у себя SoftPerfect WiFi Guard. При запуске WiFi Guard вам сразу будет предложено настроить программу. Здесь главное – выбрать сетевой адаптер Wi-Fi.

Перейдем к сканированию сети. Не пугайтесь, если при первом сканировании система обнаружит у вас в сети неизвестные устройства. Для программы сейчас все устройства – неизвестные, кроме вашего компьютера, с которого запущено сканирование. Вероятно, найденные неизвестные устройства – это ваши телефоны, планшеты или устройства членов вашей семьи.

Как это проверить? По MAC-адресу: сравнивая MAC-адреса обнаруженных устройств с MAC-адресами ваших устройств. Если все найденные устройства ваши, рекомендуем добавить их в белый список, чтобы в дальнейшем программа не помечала эти устройства как неизвестные и не поднимала тревогу при их обнаружении. Выберите устройство, которое вам известно, дважды кликнув по его названию мышкой. В открывшейся форме выберите "Я знаю этот компьютер или устройство". Выбранное устройство будет добавлено в белый список.

Программа продолжит сканировать сеть и при обнаружении незнакомых устройств сразу уведомит вас о них. Я рекомендую периодически запускать проверку, например раз в неделю, а вот вести ли постоянное регулярное сканирование – это уже ваш выбор. Для безопасности это, безусловно, большой плюс, так как при ручной регулярной проверке есть вероятность, что в момент сканирования злоумышленник не будет подключен к сети.

Есть еще один интересный показатель – пинг. Он поможет выяснить, как долго идет сигнал от исследуемого роутера до обнаруженного устройства и, соответственно, как далеко от роутера оно расположено. Первым делом определите пинг до роутера от устройства, с которого осуществляется сканирование, в моёмслучае это 9 мс. Пинг от моего компьютера до неизвестного устройства 19 мс, отсюда отнимаем пинг до роутера, и остается 10 мс, а это значит, что исследуемое устройство удалено от Wi-Fi роутера примерно так же, как и мой ноутбук, с которого проводилось сканирование.

Что делать, если вы обнаружили в своей сети неизвестные вам устройства? Итак, вы провели тест и обнаружили в своей Wi-Fi сети неизвестные устройства. Это тревожный звоночек, и вам необходимо срочно заняться безопасностью своего Wi-Fi роутера. Здесь я напишу краткий список мер:

- Добавить MAC-адреса злоумышленников в черный список роутера.

- Провести аудит безопасности роутера.

- Сменить пароли: как администратора, так и для подключения к сети. При желании провести сканирование трафика незваного гостя и посмотреть, для каких целей он использует ваш роутер.

- Поставить SoftPerfect WiFi Guard в режим регулярного сканирования хотя бы на неделю, чтобы убедиться, что проблема решена.

Предложенные методики позволят проверить, не используют ли злоумышленники ваши персональные данные, например копии документов, фотографии, в противоправных целях или не продают ли их на черном рынке.

Как проверить, не украли ли вашу личность? Сразу хочу отметить: мне не известно гарантированных способов проверки, способных дать точный ответ о наличии или отсутствии ваших персональных данных у недоброжелателей.

Мониторинг утечек

Многие персональные данные оказываются в руках хакеров, спецслужб, а то и вообще в свободном доступе из-за утечек с сайтов. Вам надо быть в курсе новостей об утечках, и если на скомпрометированном сайте были ваши персональные данные, вы по крайнее мере будете осведомлены, что теперь эти данные в руках плохих парней. Конечно, этот метод не дает гарантий, так как об утечке могут не узнать или новость не появится на предложенных сайтах.

Иногда об утечках становится известно слишком поздно, как в случае с пользователями Yahoo, узнавшими лишь спустя несколько лет, что все электронные почтовые ящики были скомпрометированы (кроме компрометации, стало известно, что спецслужбы США имели доступ к почте и анализировали письма на предмет наличия слов-маячков).

Поиск по картинкам

Проверьте ваши фотографии, которые вы выкладывали публично, на предмет использования на сторонних ресурсах или в аккаунтах социальных сетей.

Можно проверить через Яндекс.Картинки:

Поиск по имени и фамилии

Этот совет дает результат лишь в том случае, если у вас редкие имя и фамилия. Многие сервисы допускают индексацию пользовательских аккаунтов, и вы сразу обнаружите наличие регистрации с использованием ваших данных, но опять же в случае редкого сочетания имени и фамилии.

Тоже можно найти через Яндекс.Люди:

Обращение к продавцам краденых данных

В русскоязычной части интернета их можно найти через поиск, например по запросу «купить ксерокопии паспорта», «купить фото документов», также их можно найти и в Даркнете. Из общения с такими продавцами я понял: у многих документы сортированы, и они могут сделать довольно точную выборку вплоть до даты рождения. Это мы и используем для проверки. Вы выбираете некоторый объем информации о себе, например: «женщина, 1987, прописка Ростов, день рождения в июле, традиционные непримечательные имя и фамилия».

Далее вы пишите продавцам, что дорого дадите за копии документов пользователя с подобными данными. Предложите действительно хорошую сумму, чтобы у них была мотивация хорошо поискать. Если продавец сообщит о наличии подходящего вам комплекта или комплектов, попросите доказательства перед оплатой. Например, копии документов в плохом качестве, с закрашенными данными и иными другими средствами защиты – вы ведь и так узнаете копию своего документа. Это все способы, известные мне на данный момент.

Проверяем свою электронную почту на устойчивость ко взлому со стороны хакеров.

В данном тесте вы закажете хакерам взлом собственной почты

Здесь я говорю преимущественно об электронной почте, однако предложенный метод проверки может быть применен и для аккаунтов социальных сетей, и для аккаунтов мессенджеров. У большинства пользователей email привязан к различным сервисам, и взлом электронной почты позволяет злоумышленнику получить к ним доступ. Если вы серьезно относитесь к безопасности ваших данных и изучаете наш курс, скорее всего, используете данную рекомендацию, и взлом вашей почты не приведет ко взлому аккаунтов, привязанных к email. Однако, согласитесь, мало приятного, если кто-то получит доступ к содержимому вашей почты.

В свое время взлом персональной почты стоил Хиллари Клинтон поста Президента США, а хакера Fly привел за решетку. Давайте смоделируем ситуацию, когда ваш недоброжелатель, например конкурент по бизнесу, закажет взлом вашей почты, и сами закажем его. Это будет отличной проверкой защиты аккаунта, так сказать, действием на опережение. Первым делом надо найти хакера или сервис, предоставляющий услуги взлома почтовых аккаунтов.

Для этого необязательно лезть в Deep Web, в поиске введите «взлом почты», и вам будет предложена масса занимающихся взломом почты сервисов. Большинство из них работает без предоплаты, именно такие сервисы нам и нужны. Часть из них – мошенники, которые ставят перед собой единственной целью получить с вас деньги, они обычно даже не пытаются взламывать почту.

Они будут просить предоплату, их можно вежливо благодарить и прощаться. Но есть более хитрые мошенники. Через некоторое время после заказа такой мошенник сообщит, что почта жертвы успешно взломана и для подтверждения он через свою программу отправил вам письмо со взломанного ящика. Но так как отправка шла через программу, письмо, скорее всего, попало в спам.

Разумеется, после этого «хакер» попросит деньги за работу. Запомните, никакой программы нет, как и взлома почты, в данном случае используется банальная подмена адреса, и такие письма почтовые сервисы сразу отправляют в спам. Могут попасться и вымогатели, которые, получив заказ, начнут вас шантажировать. Суть их предложения обычно сводится к следующему: или вы платите деньги, или они передают всю информацию о вашем заказе жертве и/или в правоохранительные органы. Как вы понимаете, в нашем случае это нестрашно. Среди мошенников и вымогателей находятся и реальные сервисы, которые начинают проверку вашего электронного почтового ящика на устойчивость к различным методам взлома.

Я не хочу описывать процесс подробно, так как это скажется на эффективности теста. Вы сами должны будете разгадать используемые приемы. Выберите для работы несколько сервисов, занимающихся взломом почты, и сделайте заказ. Сервисы предупреждают о запрете одновременного заказа нескольким сервисам, но в нашей ситуации это можно проигнорировать. Если сервисы по итогам работы сообщат о тщетности попыток взломать вашу почту, значит, и ваш недоброжелатель, обратившись к ним, получит аналогичный результат. Если опасаетесь давать свою почту, заведите отдельный email, настройте его безопасность аналогично вашему основному и «натравите» хакеров на него. Если хакер справится с работой, обязательно заплатите ему, это будет для вас ценным уроком и поводом пересмотреть безопасность своей электронной почты.

Учимся использовать Windows правильно

Перед тем как проводить любые манипуляции с реестром ОБЯЗАТЕЛЬНО сделайте бэкап реестра. Как вариант это можно сделать из командной строки:

reg export HKLM hklm_backup.reg

и так каждую ветку.

Начнем шаманить с Windows

Открываем редактор реестра от имени администратора:

– Win + X

– выбираем “Командная строка (администратор)"

– вводим regedit

Изменяем разрешения кортаны, для этого переходим в ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\ResourcePolicyStore\ResourceSets\Policies\ExternalResources\Cortana

Нажимаем правой кнопкой мыши, выбираем “Разрешения” добавляем администратору и пользователю все разрешения (если их нет).

Кортана сильно интегрирована в систему. Она связана со службой поиска, политиками приватности и так далее. Поэтому записей о ней в реестре много.

Любой ключ легко менять через regedit. Когда их много, удобнее создать батник (txt – файл, после редактирования нужно поменять разрешение на bat и выполнить от имени администратора) и применить их все скопом.

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\Windows Search" /v "AllowCortana" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\PolicyManager\default\Experience\AllowCortana" /v "value" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CortanaEnabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "CanCortanaBeEnabled" /t REG_DWORD /d 0 /f

Теперь нам нужно отключить службу телеметрии:

net stop DiagTrack – остановка

sc config DiagTrack start=disabled – отключить автозапуск

Дальше, по анологии, отключаем службы сбора данных и заперещаем их автозапуск:

net stop dmwappushservice

sc config dmwappushservice start=disabled

net stop diagnosticshub.standardcollector.service

sc config diagnosticshub.standardcollector.service start=disabled

net stop DcpSvc

sc config DcpSvc start=disabled

net stop WerSvc

sc config WerSvc start=disabled

net stop PcaSvc

sc config PcaSvc start=disabled

net stop DoSvc

sc config DoSvc start=disabled

net stop WMPNetworkSvc

sc config WMPNetworkSvc start=disabled

Теперь нужно “поправить” реестр (создай *.bat файл и выполни):

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v AllowTelemetry /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Services\diagnosticshub.standardcollector.service" /v "Start" /t REG_DWORD /d 4 /f

reg add "HKCU\SOFTWARE\Microsoft\Personalization\Settings" /v "AcceptedPrivacyPolicy" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\ControlSet001\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\AutoLogger-Diagtrack-Listener" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\Control\WMI\AutoLogger\SQMLogger" /v "Start" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "AITEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppCompat" /v "DisableUAR" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitInkCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization" /v "RestrictImplicitTextCollection" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Microsoft\InputPersonalization\TrainedDataStore" /v "HarvestContacts" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\TabletPC" /v "PreventHandwritingDataSharing" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\HandwritingErrorReports" /v "PreventHandwritingErrorReports" /t REG_DWORD /d 1 reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient\Windows" /v "CEIPEnable" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\SQMClient" /v "CorporateSQMURL" /t REG_SZ /d "0.0.0.0" /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "Enablelogging" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Office\16.0\osm" /v "EnableUpload" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\MediaPlayer\Preferences" /v "UsageTracking" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "NumberOfSIUFInPeriod" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Siuf\Rules" /v "PeriodInNanoSeconds" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\DataCollection" /v "DoNotShowFeedbackNotifications" /t REG_DWORD /d 1 /f

reg add "HKCU\SOFTWARE\Policies\Microsoft\Assistance\Client\1.0" /v "NoExplicitFeedback" /t REG_DWORD /d 1 /f

reg add "HKLM\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /f

reg add "HKCU\SOFTWARE\Microsoft\Input\TIPC" /v "Enabled" /t REG_DWORD /d 0 /f

Теперь нужно отключить потенциально уязвимые службы:

net stop RemoteRegistry

sc config RemoteRegistry start=disabled

net stop TermService

sc config TermService start=disabled

net stop TrkWks

sc config TrkWks start=disabled

net stop DPS

sc config DPS start=disabled

Если не пользуешься Xbox, то можно отключить и Xbox сервисы:

net stop XblAuthManager

sc config XblAuthManager start=disabled

net stop XblGameSave

sc config XblGameSave start=disabled

net stop XboxNetApiSvc

sc config XboxNetApiSvc start=disabled

Создаём автоматическую очистку файла подкачки:

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDriveTypeAutoRun" /t REG_DWORD /d 255 /f

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoAutorun" /t REG_DWORD /d 1 /f

Отключаем сохранение списков последних открытых файлов:

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer" /v "ShowRecent" /t REG_DWORD /d 0 /f

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\FileHistory" /v "Disabled" /t REG_DWORD /d 1 /f

Отключаем ведение истории поисковых запросов:

reg add "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Search" /v "DeviceHistoryEnabled" /t REG_DWORD /d 0 /f

Отключаем историю для приложений:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows\AppPrivacy" /v "LetAppsAccessCallHistory" /t REG_DWORD /d 0 /f

Отключаем автоматическое обновление Windows (можно будет обновлятся вручную):

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU" /v " AUOptions" /t REG_DWORD /d 2 /f

Теперь нужно убрать из планировщика запланированные задачи телеметрии:

schtasks /end /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\AppID\SmartScreenSpecific"

schtasks /change /tn "\Microsoft\Windows\AppID\SmartScreenSpecific" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\AitAgent"

schtasks /change /tn "\Microsoft\Windows\Application Experience\AitAgent" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser"

schtasks /change /tn "\Microsoft\Windows\FileHistory\File History (maintenance mode)" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater"

schtasks /change /tn "\Microsoft\Windows\Application Experience\ProgramDataUpdater" /disable

schtasks /end /tn "\Microsoft\Windows\Application Experience\StartupAppTask"

schtasks /change /tn "\Microsoft\Windows\Application Experience\StartupAppTask" /disable

schtasks /end /tn "\Microsoft\Windows\Autochk\Proxy"

schtasks /change /tn "\Microsoft\Windows\Autochk\Proxy" /disable

schtasks /end /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask"

schtasks /change /tn "\Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\UsbCeip" /disable

schtasks /end /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader"

schtasks /change /tn "\Microsoft\Windows\Customer Experience Improvement Program\Uploader" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /disable

schtasks /end /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver"

schtasks /change /tn "\Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticResolver" /disable

schtasks /end /tn "\Microsoft\Windows\DiskFootprint\Diagnostics"

schtasks /change /tn "\Microsoft\Windows\DiskFootprint\Diagnostics" /disable

schtasks /end /tn "\Microsoft\Windows\Maintenance\WinSAT"

schtasks /change /tn "\Microsoft\Windows\Maintenance\WinSAT" /disable

schtasks /end /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo"

schtasks /change /tn "\Microsoft\Windows\NetTrace\GatherNetworkInfo" /disable

schtasks /end /tn "\Microsoft\Windows\PI\Sqm-Tasks"

schtasks /change /tn "\Microsoft\Windows\PI\Sqm-Tasks" /disable

schtasks /end /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem"

schtasks /change /tn "\Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyMonitor" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyRefresh" /disable

schtasks /end /tn "\Microsoft\Windows\Shell\FamilySafetyUpload"

schtasks /change /tn "\Microsoft\Windows\Shell\FamilySafetyUpload" /disable

schtasks /end /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting"

schtasks /change /tn "\Microsoft\Windows\Windows Error Reporting\QueueReporting" /disable

Ну и чтобы тебе было удобней настраивать Windows под свои нужды, создай папку с названием:

Настройка Windows.{ED7BA470-8E54-465E-825C-99712043E01C}