Download_Link

Участник клуба

Все слышали про LAN Turtle, девайс от Hak5? Это прошлое. Сегодня мы научимся собирать и настраивать полноценный сетевой сниффер на базе Raspberry. Хочешь посмотреть чем развлекается твой сосед? Или узнать чем занимаются твои знакомые? Все, что надо это порезать провод и аккуратно скрутить 16 проводков.

Для реализации задуманного нам потребуется Raspberry Pi, сетевой адаптер USB и Power Bank или иной источник питания.

В этой статье мы поговорим о том, как превратить малинку в устройство для MITM атак и о том, как вы можете спасти себя или организацию от такой угрозы.

Атака «человек посередине» (Man In The Middle) подразумевает тайное превращение в посредника между двумя сторонами; каждый думает, что разговаривает с другим, хотя на самом деле они оба разговаривают с атакующим. Злоумышленник может передать информацию без изменений (просто наблюдая за сообщением) или может изменить части сообщения для своих злых целей. Статья Википедии приводит примеры, а также предлагает контрмеры. Наиболее широко используемой контрмерой в настоящее время является использование SSL / TLS для проверки другой стороны в сообщении. TLS, однако, опирается на инфраструктуру открытых ключей, и уже были примеры хакеров, взломавших центры сертификации и выдавших поддельные сертификаты для выполнения атак «человек посередине» на сеансах HTTPS. Взлом центра сертификации выходит за рамки данной статьи, и мы ограничимся выполнением MITM-атаки на HTTP-трафик.

Установка ОС

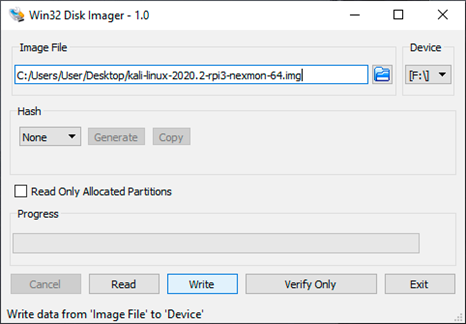

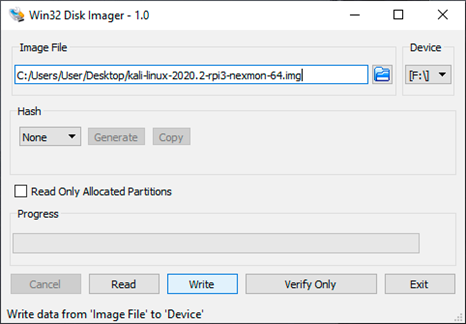

Тут всё максимально просто, берем образ Kali для RPi тут и после устанавливаем ОС на нашу SD-карту (не менее 16 гигабайт).

Когда наша малина запуститься в систему можно будет войти (к примеру по ssh, если у вас нет HDMI кабеля для RPi) как пользователь kali с паролем kali, при желании вы можете сменить пароль командой passwd. По умолчанию у пользователя kali нет sudo прав, эту проблему мы решим добавлением пользователя с именем pi (вы можете использовать другое) и выдадим ему все необходимые права этими командами:

sudo useradd -m pi – Добавляем пользователя pi passwd pi – Меняем пароль для pi usermod -a -G sudo pi

a значит добавить (add)

-G sudo значит добавить пользователя в группу sudo пользователей chsh -s /bin/bash pi – Указываем консоль для пользователя piПосле в файл /etc/wpa_supplicant.conf вы можете поместить следующее:

network={ ssid="router_ssid" psk="wifi_password" }

Таким образом вы укажете к какой WiFi сети подключаться и в дальнейшем сможете с телефона управлять RPi.

Настройка и установка программ

Когда новый пользователь создан можно переходить к настройке и установке софта на малину.

Сперва скачаем твики для RPi, клонируем этот ропозиторий https://github.com/Re4son/RPi-Tweaks командой git clone:

git clone https://github.com/Re4son/RPi-Tweaks

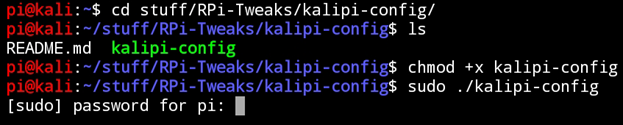

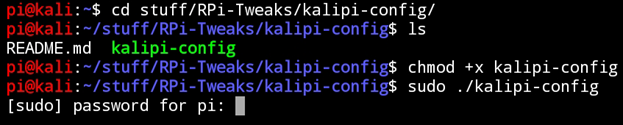

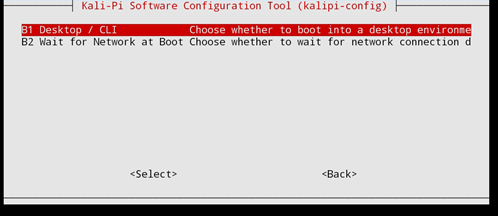

После переходим в директорию kalipi-config, делаем файл kalipi-configисполняемым sudo chmod +x kalipi-config и запускаем его sudo ./kalipi-config

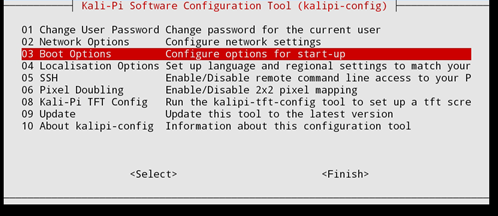

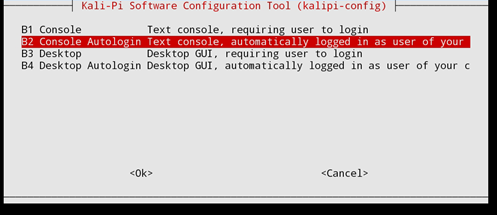

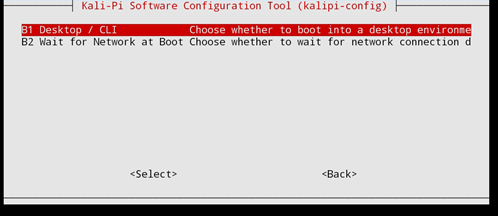

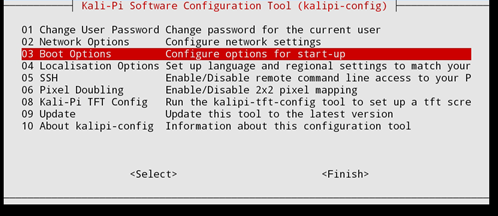

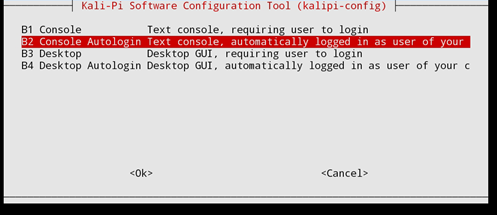

В открывшемся меню настроек выбираем всё как на скриншотах, таким образом мы заставим нашу малину грузиться в указанного пользователя (kali либо pi) без ввода пароля.

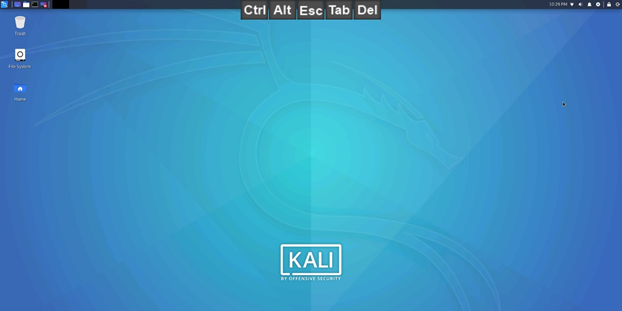

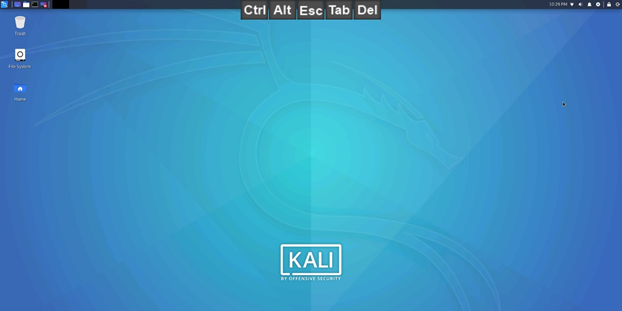

Если вы привыкли к графической оболочке, то можно установить xrdp и добавить его в автозагрузку, таким образом вы сможете подключаться к рабочему столу малины используя свой телефон или другое устройство.

Начнем с обновления списка пакета репозиториев:

sudo apt-get updateУстановим xrdp и добавим его в автозагрузку:

sudo apt-get install xrdpУбедимся, что все поставилось без ошибок:

sudo service xrdp start sudo service xrdp-sesman startЕсли ошибок нет, можно добавлять в автозагрузку:

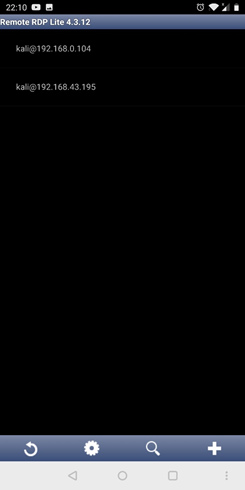

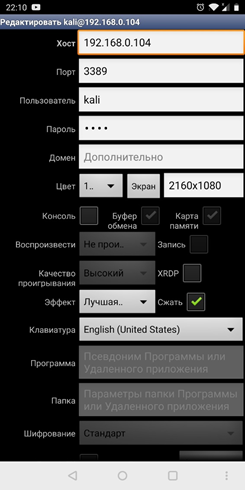

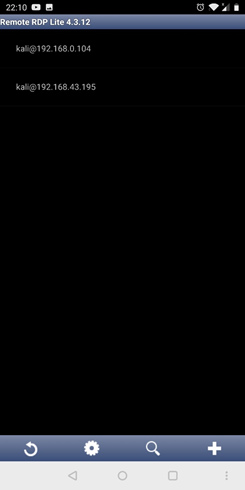

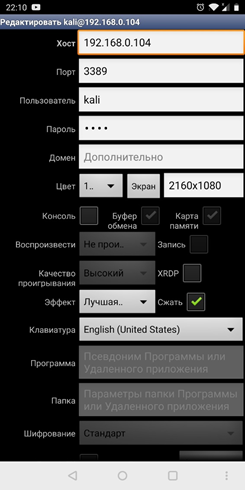

sudo update-rc.d xrdp enable sudo systemctl enable xrdp-sesman.serviceПерезагружаем малину и используя это приложение входим как пользователь pi или kali:

Для атаки MITM мы будем использовать bettercap и bridge-utils, установить которые можно этой командой:

sudo apt-get install bettercap bridge-utilsBettercap

BetterCAP – это мощная, модульная/гибкая и переносимая инфраструктура атак MITM, созданная для выполнения различных типов атак на сеть. Он способен манипулировать трафиком HTTP, HTTPS и TCP в режиме реального времени, анализировать учетные данные и тд. Он был полностью переписан в 2018 году, кроме MITM так же обеспечивает мониторинг сети 802.11, BLE и многое другое. Тестеры на проникновение, реверс-инженеры и исследователи кибербезопасности могут найти этот инструмент очень полезным.

Выпуск второго поколения BetterCAP, в котором полностью реализована самая полная и усовершенствованная инфраструктура атак «человек посередине», поднимает такие атаки на совершенно новый уровень.

Bettercap перешел от приложения Ruby к скомпилированному приложению Go, которое позволяет работать даже на слабом оборудовании, обеспечивая при этом проксирование сотен соединений в секунду и пересылку десятков сотен пакетов. Благодаря смене языка и другим применяемым методикам, выросла производительность, оптимизировано использование ЦПУ и памяти. Чтобы автоматизировать работу программы и упростить использование, теперь применяются каплеты, которые управляют работой bettercap и её модулями. Примеры каплетов собраны в репозитории https://github.com/bettercap/caplets, вот некоторые из них:

“DNS Spoofing” – или “отравление DNS”

Этот метод даёт возможность не только добыть данные для авторизации на интернет ресурсе, но и получить полноценный удалённый доступ.

Хост, получив доменное имя, на которое необходимо попасть, обращается к DNS серверу, который в свою очередь указывает IP адрес, к которому привязано это доменное имя. Таким образом хост получает адрес, по которому сможет найти указанное доменное имя.

Суть метода в подмене IP адреса, к которому привязано доменное имя. То есть атакующий выставляет себя в качестве DNS сервера и отправляет необходимые IP адреса, а в случаях необходимости меняет IP адреса на нужные. Таким образом хост, запросивший IP адрес к доменному имени, получает поддельный IP адрес и, будучи уверенным что IP адрес верный, обращается к нему и попадает на заведомо ложный сервер.

Фишинг атака с отравлением DNS сервера имеет наибольшую продуктивность, так как, переходя на поддельную страницу веб ресурса, человек видит правильное доменное имя, которое ничем не отличается от настоящего, но сервер уже у атакующего. Находится на этом сервере всё что угодно. Человек вводит свои авторизационные данные и эти данные попадают к атакующему в чистом и правильном виде. Если фишинговая страница сделана правильно, с проверкой авторизационных данных и автоматической переадресацией на уже авторизированную страницу, то правильность данных 100% и никаких подозрений у атакуемого не возникнет.

Таким же образом можно заставить “обновить” свой софт, тем самым заразить удалённый хост и получить полноценный удалённый доступ. Это тоже будет фишинговая атака с отравлением DNS сервера и в основном она будет рассчитана на элементы СИ, но можно обойтись и без участия действий человека, на которого проводится атака.

Суть в подделке сервера путём DNS отравления, к которому обращается программа за обновлениями. Программа, запросив IP адрес, к которому привязано доменное имя, получает IP адрес сервера атакующего, на котором уже находятся заражённые файлы. Программа полагая что обновления появились, сама их скачивает и устанавливает на атакуемый хост без участия человеского фактора. Таким образом заражение удалённого хоста происходит незаметно, а атакующий имеет полноценный удалённый доступ. Конечно же если цель атакующего была именно удалённый доступ.

В DNS отравление минимум задействовано два модуля, это dns.spoof и arp.spoof.

Внедрение BeEF

BeEF – это платформа эксплуатации веб-браузеров. Для начала эксплуатации необходимо внедрить в веб-страницу JavsScript код. Каплеты beef-passive.cap и beef-active.cap делают именно это. Внедрением управляет файл beef-inject.js, поэтому если вы хотите изменить адрес или порт JavsScript файла, то нужно отредактировать именно этот файл.

Перед началом данной атаки вам нужно самостоятельно запустить службу BeEF, либо отредактировать каплеты, добавив туда соответствующую команду.

Первый каплет внедряет пассивно, второй – активно, используя перенаправление трафика с других хостов с помощью ARP-спуфинга.

Внедрение майнера

crypto-miner.cap внедряет майнер (файл). Вам самостоятельно нужно ввести свой ключ, отредактировав файл crypto-miner.js.

Замена загружаемого файла на полезную нагрузку

Каплет download-autopwn.cap в зависимости от атакуемого устройства подсовывает ему подходящий файл. Настройка выполняется в download-autopwn.cap. В паре идёт файл download-autopwn.js, который предназначен НЕ для внедрения в браузер, он используется в качестве скрипта для модуля http.proxy (т.е. управляет поведением bettercap и манипуляцией трафиком).

Кража паролей Facebook

Каплет fb-phish.cap показывает фальшивую страницу входа Facebook на 80 порту, прерывает попытки входа, используя http.proxy, печатает учётные данные и перенаправляет цель на реальный Facebook.

В паре идёт файл fb-phish.js, который является скриптом для модуля http.proxy.

Вам самим нужно позаботится о создании фейковой страницы входа и запуске сервера. В этом вам поможет файл с инструкциями Makefile, если у вас скачан репозиторий каплетов, в командной строке выполните:

cd caplets/www/ makeИ уже после в bettercap:

set http.server.address 0.0.0.0 set http.server.path caplets/www/www.facebook.com/ set http.proxy.script caplets/fb-phish.js http.proxy on http.server on

Сбор HTTP запросов

http-req-dump.cap использует модуль http-req-dump.js, он написан на JavaScript и собирает разнообразные HTTP запросы. Можно комбинировать со сниффингом, для этого раскомментируйте соответствующие строки в файле http-req-dump.cap.

Сбор логинов и паролей с помощью невидимых форм

Суть атаки в следующем: если на сайте вы ранее вводили логин и пароль, то если на странице присутствует форма, браузер автоматически заполняет введённые ранее данные. Firefox делает это сразу, для Chrome требуется любое взаимодействие пользователя – например, клик в любом месте веб-страницы. Эта форма может быть невидимой. Итак, атакующий внедряет на страницы сайта невидимую форму, в которую браузер сам вводит логин и пароль, форма передаёт данные атакующему.

Реализовано в каплете login-man-abuse.cap.

Имеется демо-страница, на которой вы можете увидеть пример атаки: введите любой e-mail и пароль, затем вас перекинет на другую страницу, которая «угадает», что именно вы ввели ранее.

Перенаправление IPv4 DNS запросов используя DHCPv6 ответы

Примерная суть в том, что в современных версиях Windows система настроена отдавать предпочтение IPv6. Атакующий отвечает DHCPv6 сообщениями, предоставляет системе link-local IPv6 адрес и указывает хост атакующего в качестве DNS сервера. Далее выполняется атака по сценарию DNS-спуфинга.

Реализовано в mitm6.cap.

Сниффер паролей

Очень простой каплет simple-passwords-sniffer.cap. В нём показывается поиск данных по регулярному выражению и сохранение данных в файл, за это отвечают команды:

set net.sniff.regexp .*password=.+

set net.sniff.output passwords.cap

MITM атака

Для реализации такой атаки без доступа к WiFi или локальной сети, но имея доступ лишь к кабелю RJ45 (aka LAN aka Ethernet) нам понадобиться:

Как защитить себя от такого типа угроз

Ключ к предотвращению атак «человек посередине» такой же, как и для большинства других атак: будьте осторожны и обновляйте свои системы. Вот несколько советов и приемов:

Для реализации задуманного нам потребуется Raspberry Pi, сетевой адаптер USB и Power Bank или иной источник питания.

В этой статье мы поговорим о том, как превратить малинку в устройство для MITM атак и о том, как вы можете спасти себя или организацию от такой угрозы.

Атака «человек посередине» (Man In The Middle) подразумевает тайное превращение в посредника между двумя сторонами; каждый думает, что разговаривает с другим, хотя на самом деле они оба разговаривают с атакующим. Злоумышленник может передать информацию без изменений (просто наблюдая за сообщением) или может изменить части сообщения для своих злых целей. Статья Википедии приводит примеры, а также предлагает контрмеры. Наиболее широко используемой контрмерой в настоящее время является использование SSL / TLS для проверки другой стороны в сообщении. TLS, однако, опирается на инфраструктуру открытых ключей, и уже были примеры хакеров, взломавших центры сертификации и выдавших поддельные сертификаты для выполнения атак «человек посередине» на сеансах HTTPS. Взлом центра сертификации выходит за рамки данной статьи, и мы ограничимся выполнением MITM-атаки на HTTP-трафик.

Установка ОС

Тут всё максимально просто, берем образ Kali для RPi тут и после устанавливаем ОС на нашу SD-карту (не менее 16 гигабайт).

Когда наша малина запуститься в систему можно будет войти (к примеру по ssh, если у вас нет HDMI кабеля для RPi) как пользователь kali с паролем kali, при желании вы можете сменить пароль командой passwd. По умолчанию у пользователя kali нет sudo прав, эту проблему мы решим добавлением пользователя с именем pi (вы можете использовать другое) и выдадим ему все необходимые права этими командами:

sudo useradd -m pi – Добавляем пользователя pi passwd pi – Меняем пароль для pi usermod -a -G sudo pi

a значит добавить (add)

-G sudo значит добавить пользователя в группу sudo пользователей chsh -s /bin/bash pi – Указываем консоль для пользователя piПосле в файл /etc/wpa_supplicant.conf вы можете поместить следующее:

network={ ssid="router_ssid" psk="wifi_password" }

Таким образом вы укажете к какой WiFi сети подключаться и в дальнейшем сможете с телефона управлять RPi.

Настройка и установка программ

Когда новый пользователь создан можно переходить к настройке и установке софта на малину.

Сперва скачаем твики для RPi, клонируем этот ропозиторий https://github.com/Re4son/RPi-Tweaks командой git clone:

git clone https://github.com/Re4son/RPi-Tweaks

После переходим в директорию kalipi-config, делаем файл kalipi-configисполняемым sudo chmod +x kalipi-config и запускаем его sudo ./kalipi-config

В открывшемся меню настроек выбираем всё как на скриншотах, таким образом мы заставим нашу малину грузиться в указанного пользователя (kali либо pi) без ввода пароля.

Если вы привыкли к графической оболочке, то можно установить xrdp и добавить его в автозагрузку, таким образом вы сможете подключаться к рабочему столу малины используя свой телефон или другое устройство.

Начнем с обновления списка пакета репозиториев:

sudo apt-get updateУстановим xrdp и добавим его в автозагрузку:

sudo apt-get install xrdpУбедимся, что все поставилось без ошибок:

sudo service xrdp start sudo service xrdp-sesman startЕсли ошибок нет, можно добавлять в автозагрузку:

sudo update-rc.d xrdp enable sudo systemctl enable xrdp-sesman.serviceПерезагружаем малину и используя это приложение входим как пользователь pi или kali:

Для атаки MITM мы будем использовать bettercap и bridge-utils, установить которые можно этой командой:

sudo apt-get install bettercap bridge-utilsBettercap

BetterCAP – это мощная, модульная/гибкая и переносимая инфраструктура атак MITM, созданная для выполнения различных типов атак на сеть. Он способен манипулировать трафиком HTTP, HTTPS и TCP в режиме реального времени, анализировать учетные данные и тд. Он был полностью переписан в 2018 году, кроме MITM так же обеспечивает мониторинг сети 802.11, BLE и многое другое. Тестеры на проникновение, реверс-инженеры и исследователи кибербезопасности могут найти этот инструмент очень полезным.

Выпуск второго поколения BetterCAP, в котором полностью реализована самая полная и усовершенствованная инфраструктура атак «человек посередине», поднимает такие атаки на совершенно новый уровень.

Bettercap перешел от приложения Ruby к скомпилированному приложению Go, которое позволяет работать даже на слабом оборудовании, обеспечивая при этом проксирование сотен соединений в секунду и пересылку десятков сотен пакетов. Благодаря смене языка и другим применяемым методикам, выросла производительность, оптимизировано использование ЦПУ и памяти. Чтобы автоматизировать работу программы и упростить использование, теперь применяются каплеты, которые управляют работой bettercap и её модулями. Примеры каплетов собраны в репозитории https://github.com/bettercap/caplets, вот некоторые из них:

“DNS Spoofing” – или “отравление DNS”

Этот метод даёт возможность не только добыть данные для авторизации на интернет ресурсе, но и получить полноценный удалённый доступ.

Хост, получив доменное имя, на которое необходимо попасть, обращается к DNS серверу, который в свою очередь указывает IP адрес, к которому привязано это доменное имя. Таким образом хост получает адрес, по которому сможет найти указанное доменное имя.

Суть метода в подмене IP адреса, к которому привязано доменное имя. То есть атакующий выставляет себя в качестве DNS сервера и отправляет необходимые IP адреса, а в случаях необходимости меняет IP адреса на нужные. Таким образом хост, запросивший IP адрес к доменному имени, получает поддельный IP адрес и, будучи уверенным что IP адрес верный, обращается к нему и попадает на заведомо ложный сервер.

Фишинг атака с отравлением DNS сервера имеет наибольшую продуктивность, так как, переходя на поддельную страницу веб ресурса, человек видит правильное доменное имя, которое ничем не отличается от настоящего, но сервер уже у атакующего. Находится на этом сервере всё что угодно. Человек вводит свои авторизационные данные и эти данные попадают к атакующему в чистом и правильном виде. Если фишинговая страница сделана правильно, с проверкой авторизационных данных и автоматической переадресацией на уже авторизированную страницу, то правильность данных 100% и никаких подозрений у атакуемого не возникнет.

Таким же образом можно заставить “обновить” свой софт, тем самым заразить удалённый хост и получить полноценный удалённый доступ. Это тоже будет фишинговая атака с отравлением DNS сервера и в основном она будет рассчитана на элементы СИ, но можно обойтись и без участия действий человека, на которого проводится атака.

Суть в подделке сервера путём DNS отравления, к которому обращается программа за обновлениями. Программа, запросив IP адрес, к которому привязано доменное имя, получает IP адрес сервера атакующего, на котором уже находятся заражённые файлы. Программа полагая что обновления появились, сама их скачивает и устанавливает на атакуемый хост без участия человеского фактора. Таким образом заражение удалённого хоста происходит незаметно, а атакующий имеет полноценный удалённый доступ. Конечно же если цель атакующего была именно удалённый доступ.

В DNS отравление минимум задействовано два модуля, это dns.spoof и arp.spoof.

Внедрение BeEF

BeEF – это платформа эксплуатации веб-браузеров. Для начала эксплуатации необходимо внедрить в веб-страницу JavsScript код. Каплеты beef-passive.cap и beef-active.cap делают именно это. Внедрением управляет файл beef-inject.js, поэтому если вы хотите изменить адрес или порт JavsScript файла, то нужно отредактировать именно этот файл.

Перед началом данной атаки вам нужно самостоятельно запустить службу BeEF, либо отредактировать каплеты, добавив туда соответствующую команду.

Первый каплет внедряет пассивно, второй – активно, используя перенаправление трафика с других хостов с помощью ARP-спуфинга.

Внедрение майнера

crypto-miner.cap внедряет майнер (файл). Вам самостоятельно нужно ввести свой ключ, отредактировав файл crypto-miner.js.

Замена загружаемого файла на полезную нагрузку

Каплет download-autopwn.cap в зависимости от атакуемого устройства подсовывает ему подходящий файл. Настройка выполняется в download-autopwn.cap. В паре идёт файл download-autopwn.js, который предназначен НЕ для внедрения в браузер, он используется в качестве скрипта для модуля http.proxy (т.е. управляет поведением bettercap и манипуляцией трафиком).

Кража паролей Facebook

Каплет fb-phish.cap показывает фальшивую страницу входа Facebook на 80 порту, прерывает попытки входа, используя http.proxy, печатает учётные данные и перенаправляет цель на реальный Facebook.

В паре идёт файл fb-phish.js, который является скриптом для модуля http.proxy.

Вам самим нужно позаботится о создании фейковой страницы входа и запуске сервера. В этом вам поможет файл с инструкциями Makefile, если у вас скачан репозиторий каплетов, в командной строке выполните:

cd caplets/www/ makeИ уже после в bettercap:

set http.server.address 0.0.0.0 set http.server.path caplets/www/www.facebook.com/ set http.proxy.script caplets/fb-phish.js http.proxy on http.server on

Сбор HTTP запросов

http-req-dump.cap использует модуль http-req-dump.js, он написан на JavaScript и собирает разнообразные HTTP запросы. Можно комбинировать со сниффингом, для этого раскомментируйте соответствующие строки в файле http-req-dump.cap.

Сбор логинов и паролей с помощью невидимых форм

Суть атаки в следующем: если на сайте вы ранее вводили логин и пароль, то если на странице присутствует форма, браузер автоматически заполняет введённые ранее данные. Firefox делает это сразу, для Chrome требуется любое взаимодействие пользователя – например, клик в любом месте веб-страницы. Эта форма может быть невидимой. Итак, атакующий внедряет на страницы сайта невидимую форму, в которую браузер сам вводит логин и пароль, форма передаёт данные атакующему.

Реализовано в каплете login-man-abuse.cap.

Имеется демо-страница, на которой вы можете увидеть пример атаки: введите любой e-mail и пароль, затем вас перекинет на другую страницу, которая «угадает», что именно вы ввели ранее.

Перенаправление IPv4 DNS запросов используя DHCPv6 ответы

Примерная суть в том, что в современных версиях Windows система настроена отдавать предпочтение IPv6. Атакующий отвечает DHCPv6 сообщениями, предоставляет системе link-local IPv6 адрес и указывает хост атакующего в качестве DNS сервера. Далее выполняется атака по сценарию DNS-спуфинга.

Реализовано в mitm6.cap.

Сниффер паролей

Очень простой каплет simple-passwords-sniffer.cap. В нём показывается поиск данных по регулярному выражению и сохранение данных в файл, за это отвечают команды:

set net.sniff.regexp .*password=.+

set net.sniff.output passwords.cap

MITM атака

Для реализации такой атаки без доступа к WiFi или локальной сети, но имея доступ лишь к кабелю RJ45 (aka LAN aka Ethernet) нам понадобиться:

- 1 х RPi

- 1 x USB-A на RJ45 (aka LAN aka Ethernet)

- 1 x кабель RJ45 (aka LAN aka Ethernet)

- 1 x Powerbank

- 1 x кабель USB-A на USB-C

Как защитить себя от такого типа угроз

Ключ к предотвращению атак «человек посередине» такой же, как и для большинства других атак: будьте осторожны и обновляйте свои системы. Вот несколько советов и приемов:

- Остерегайтесь ссылок, по которым вы переходите, чтобы избежать попыток фишинга, которые приводят к атакам MiTM.

- Постоянно обновляйте операционную систему и браузер. Таким образом, злоумышленники не смогут использовать эксплойты для установки вредоносного ПО на ваш компьютер.

- Используйте безопасный протокол WiFi на вашем маршрутизаторе (WPA2, WPA3, если он доступен), используйте сложный пароль WiFi, измените учетные данные по умолчанию для вашего маршрутизатора и обновите микропрограмму маршрутизатора. Таким образом, злоумышленники не смогут скомпрометировать вашу локальную сеть.

- Ограничьте вашу активность в общедоступных сетях или используйте VPN-подключение. VPN добавит дополнительный уровень безопасности.

- Убедитесь, что используемые вами DNS-серверы (DNS-кеши) защищены. Проверьте конфигурацию на вашем маршрутизаторе (адреса DNS обычно предоставляются через DHCP). В случае сомнений используйте общедоступные кеши DNS Google: 8.8.8.8 и 8.8.4.4.

- Если у вас есть веб-сайт или веб-приложение, регулярно сканируйте его на наличие уязвимостей и устраняйте проблемы. Уязвимости могут привести к потенциальной атаке MiTM на ваших пользователей или утечке данных.