Swapper

Интересующийся

- Регистрация

- 13 Окт 2021

- Сообщения

- 20

- Реакции

- 2

Получение доступа к WiFi соседей

Это очень хитрая уловка, которая сыграет большую роль при "ограблении". Так как я хочу описать статью как более детально, стоит упомянуть данный разворот событий. Фактически, в случае выявления вашего настоящего IP идёт огромная работа с бумагами, чтобы провести "ограбление" в вашей квартире/доме. Как правило, "злоумышленники" получают разрешение на "проникновение" только в одну точку — место, на которое оформлялись услуги провайдера. В нашем случае это дом соседа. Сразу хочу заострить внимание на том, что по приезду на адрес наше устройство быстро обнаружат в сетке и поймут в чем дело. Но это не страшно, потому что мы имеем право потребовать ознакомление с "бумагами" на "ограбление", которые гласят о том, что их выдавали явно не на нашу квартиру/дом. Кстати, в подобных ситуациях нужно тщательно сверять даты, часто совершается много ошибок, которые смогут спасти вашу задницу. В подобной ситуации вы должны сразу же вызвать адвоката, не пытайтесь доказывать свои права самостоятельно, если не "подкованы" в этой сфере. Прикрепляю доказательную базу от юриста, который отлично специализируется на тематике киберпреступлений ограблений и защиты от них.

Дополнение к WiFi

Вы можете воспользоваться WiFi адаптерами от Alfa. Они обладают очень хорошей дальностью и их цена не особо ударит по карману. Сидя дома можно словить сети за 3-5 KM. (как заявляет производитель) Таким образом легко найти открытую точку доступа (кафе, метро, торговые центры, пр.) и слиться с трафиком обычных прохожих. Главное: не покупайте подделки, используйте только проверенные магазины. Сейчас рынок забит предложениями с "оригинальным продуктом", но на деле, внутренности будут от дешманки за 300 рублей. Альтернативный вариант: использовать 4G модем с симкой. Она должна быть куплена в каком-то переходе и не иметь ничего общего с вами. Пополнять её нужно конфиденциальной криптовалютой. Чем дальше модем будет от рабочего устройства, тем лучше. Как вариант: открыть ipv6 прокси в каком-то лесу и подключаться к нему через связку сосед + vpn + прокси. Ну, это кому как удобно. Как по мне, обычного соседского WiFi хватает для 90% дел.

Выбор системы

С Windows, очевидно, работать мы не станем. Наша система должна быть безопасной и простой. Тут выбор очевиден — Tails. Весь трафик проходит через сеть TOR, а сама система не сохраняет никаких данных и имеет открытый исходный код. Да, перезагрузили ПК = получили чистый образ. Сложно ли так работать? В первое время — очень. Но спустя недельку, вы будете вводить пароли с закрытыми глазами. Для полной настройки системы мне требуется около трёх минут, учитывая добавления RDP, авторизации на ресурсах. Мы сможем сохранять программы, закладки браузера и прочие файлы.

Стоит ли доверять сети TOR?

Эта тема для обсуждения часто вызывает недоразумения, но, хотел бы выразить своё мнение. Я давно слежу за этой разработкой и все чаще наблюдаю как людей, которые использовали TOR для нелегальной деятельности (речь о крупных преступниках) ловят с, казалось бы, абсурдными доказательствами. Друзья, у нас нет никаких прямых фактов "оккупации" тора силовиками, вся эта информация — догадки общества. TOR — одно из самых старых, адекватных решений которое не требует вложений, согласитесь. Практически всех преступников находят только благодаря их глупости и человеческому фактору. (зарегистрировал аккаунт на свой email, оставил следы в клирнете, использовал одинаковые пароли, связал личности и пр.) Ваш IP рыть будут в самом-самом крайнем случае и то не факт. Если всё же доверия нет, посмотрите в сторону GNUnet — это отличная альтернатива TOR, по моему мнению.

Установка Tails на флешку

Да, система будет находиться на обычной загрузочной флешке, прямо как та, с помощью который вы устанавливаете Windows. Принцип работы ниже.

Очень важно: не вытягивайте флешку во время работы, не выключайте ПК с розетки. Если грабители будут умны, они сделают "дамп" оперативной памяти и смогут получить слепок вашей прошлой сессии, запомните это!

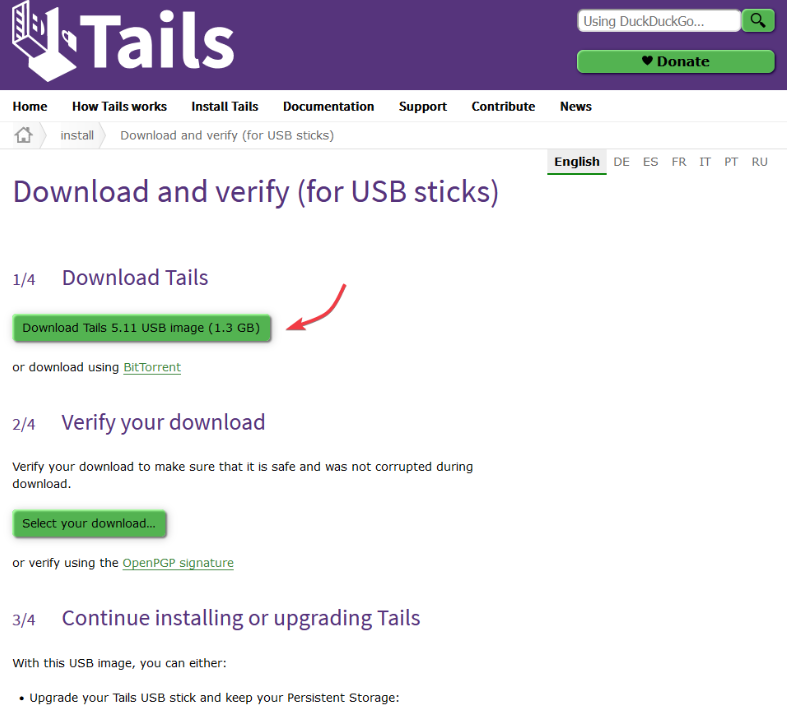

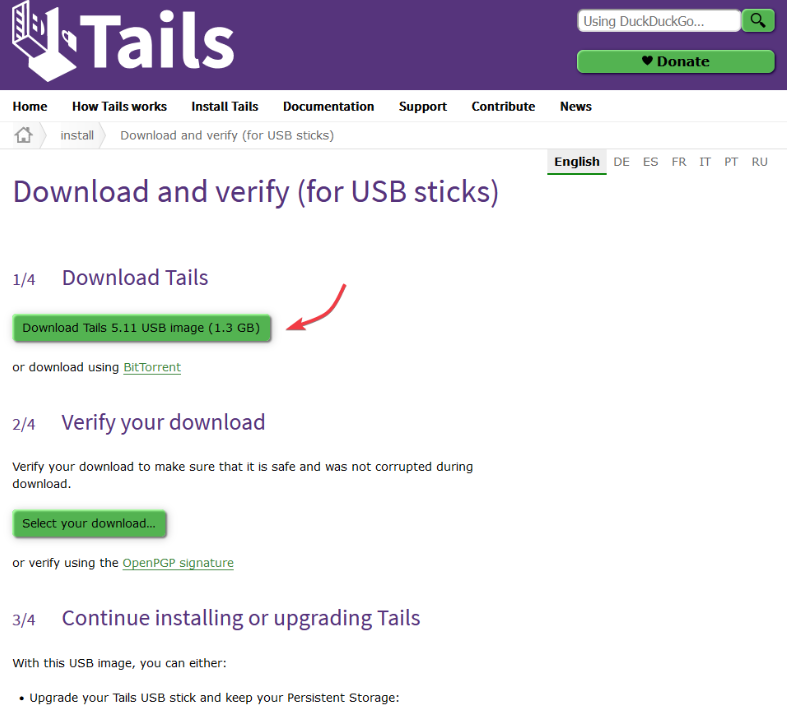

Итак, чтобы установить Tails на флешку, нам нужно скачать загрузочный образ системы на их официальном сайте и balenaEtcher. (прямая ссылка)

Минимальные требования к системе:

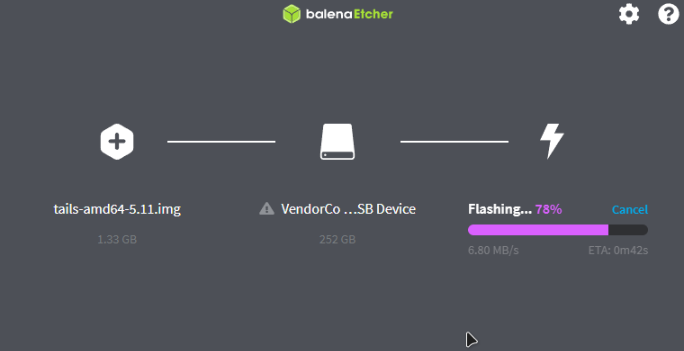

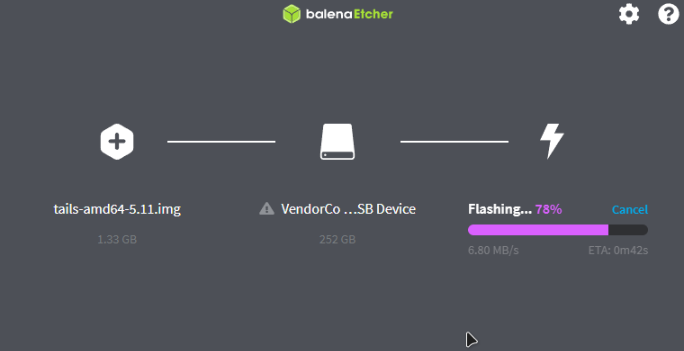

После успешной загрузки, присоедините флешку к компьютеру и запустите balenaEtcher. Выберите путь к загруженному ".iso" файлу и саму флешку. У меня показывает треугольник из-за огромного пространства на накопителе, программа считает флешку за полноценный диск. Не обращаем внимание, это никак не повлияет на ход установки. После выбора нажимаем "Flash" и ждём минуты 3-4.

После завершения извлеките флешку. На этом установка закончена.

Загрузка Tails в качестве системы

Тут ситуация неоднозначна, нам нужно попасть в BIOS и установить флешку в качестве диска для дефолтной загрузки. Проблема в том, что каждый производитель делает разные комбинации клавиш для этого попадания в это меню, поэтому воспользуйтесь поисковиком и сконструируйте подобный запрос:

После этого действия сохранитесь и перезапустите систему.

Наш первый запуск

Нас встретит меню, в котором нужно выполнить базовую настройку. Вам нужно нажать на "+" и создать пароль администратора, он должен быть надёжным.

Также, можно сменить язык на русский/добавить его в клавиатуру. Остальные настройки НЕ ТРОГАЕМ! Если вы не планируете подключаться к общедоступным WiFi, где требуется авторизация в виде браузерной страницы (такое зачастую можно было увидеть в MacDonalds) — оставляйте значение "Enabled" напротив "Unsafe Browser", в ином случае советую отключить. Если вы хотите сделать так, чтобы какая-то информация не удалялась после перезагрузки — создайте "Persistent Storage". Это по сути контейнер, в котором можно хранить приложения/закладки браузера/какие-то файлы и так далее.

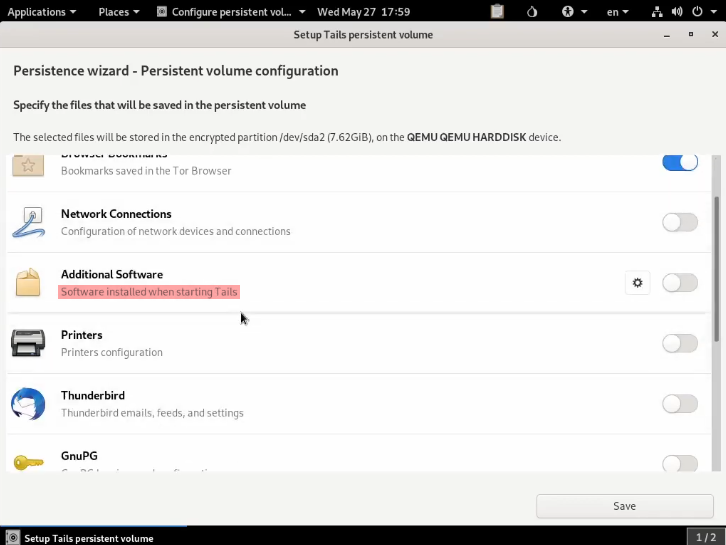

Настройка Persistent Storage

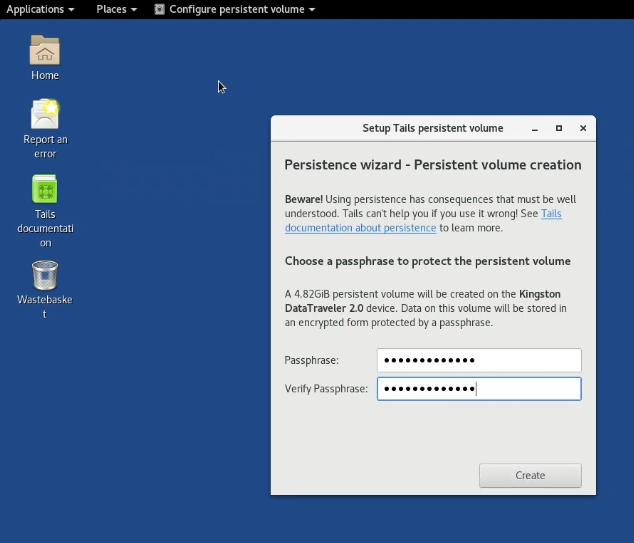

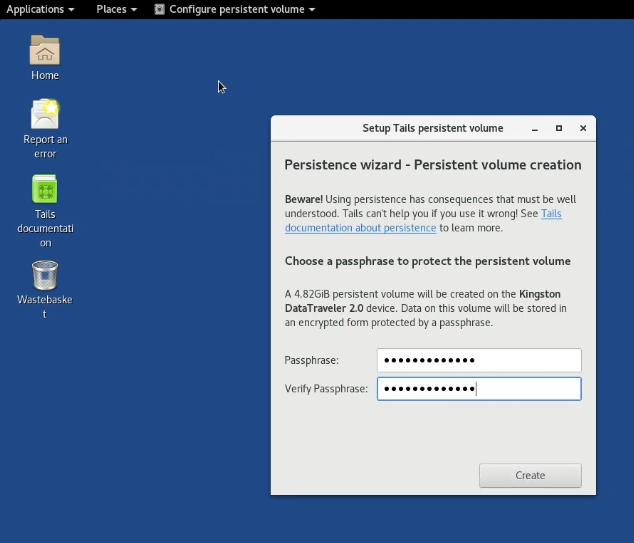

Чтобы перейти в настройки, воспользуйтесь поиском приложений и впишите "Configure persistent volume". После открытия нас встретит меню, которое предложит создать пароль. Не пренебрегайте сложностью, это важно.

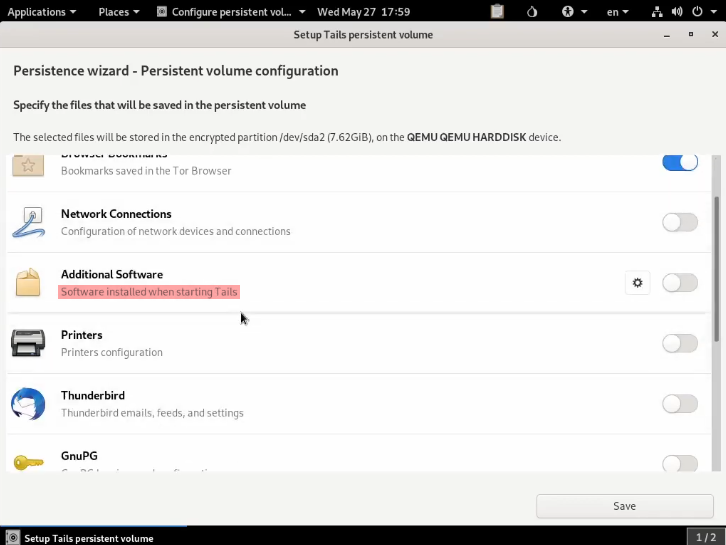

После ввода, нам станет доступно меню, в котором можно выбирать то, что мы хотим сохранять даже после перезагрузки. Я советую выбрать "Additional Software" & "Browser Bookmarks", чтобы сохранять приложения и закладки в TOR браузере. Эта область хорошо защищена используя "LUKS" (дефолтное шифрование систем на Linux) и получить доступ к ней можно только в том случае, если злоумышленнику известен ваш неимоверно сложный пароль. Кстати, вы можете хранить любые файлы в папке "Persistent storage" — но не стоит добавлять сюда то, что сможет быть интересно "злоумышленнику", ведь из-за этого существенно теряется основное преимущество системы — Live режим.

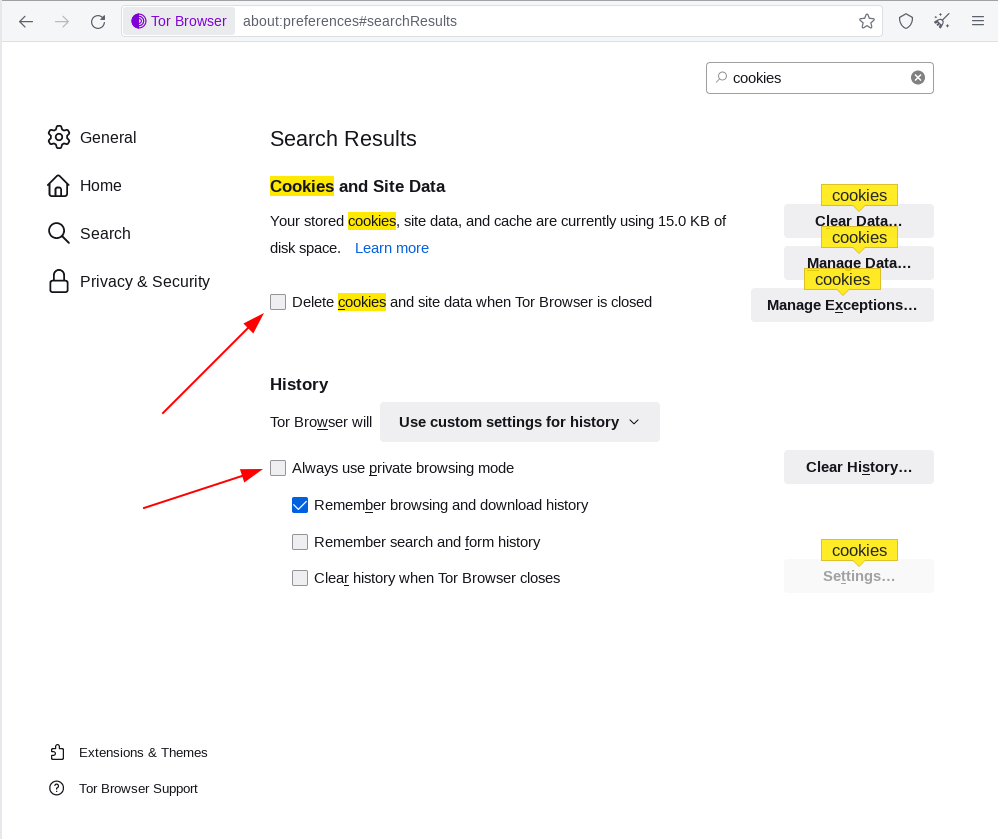

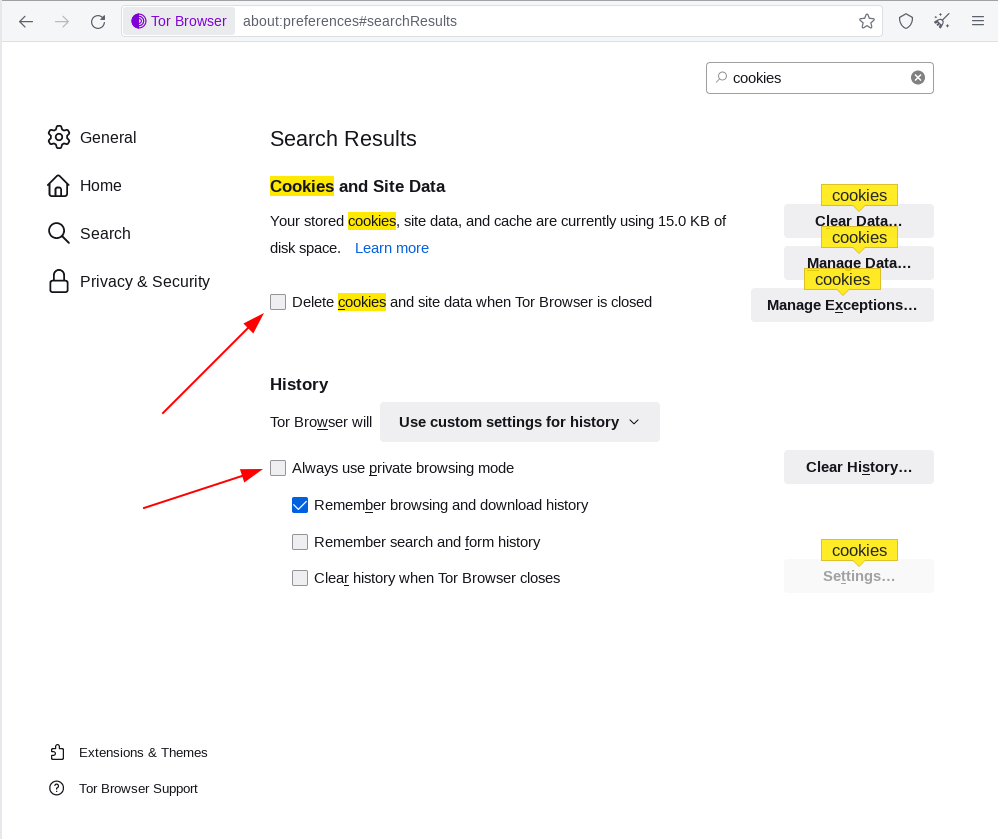

Настройка TOR Browser

Да, работать мы будем именно в нём. Но, вы при желании можете установить абсолютно любой другой. Первым делом, уберите галочки в местах, как на скриншоте. Таким образом мы не будем удалять историю / куки после рестарта браузера. Это бесящая функция, которая в нашем случае абсолютно бесполезна, ведь с каждой перезагрузкой системы у нас удаляются все данные об использовании в целом. Так мы спасём несколько нервных клеток при внезапном закрытии браузера, которое часто происходило у меня в первое время.

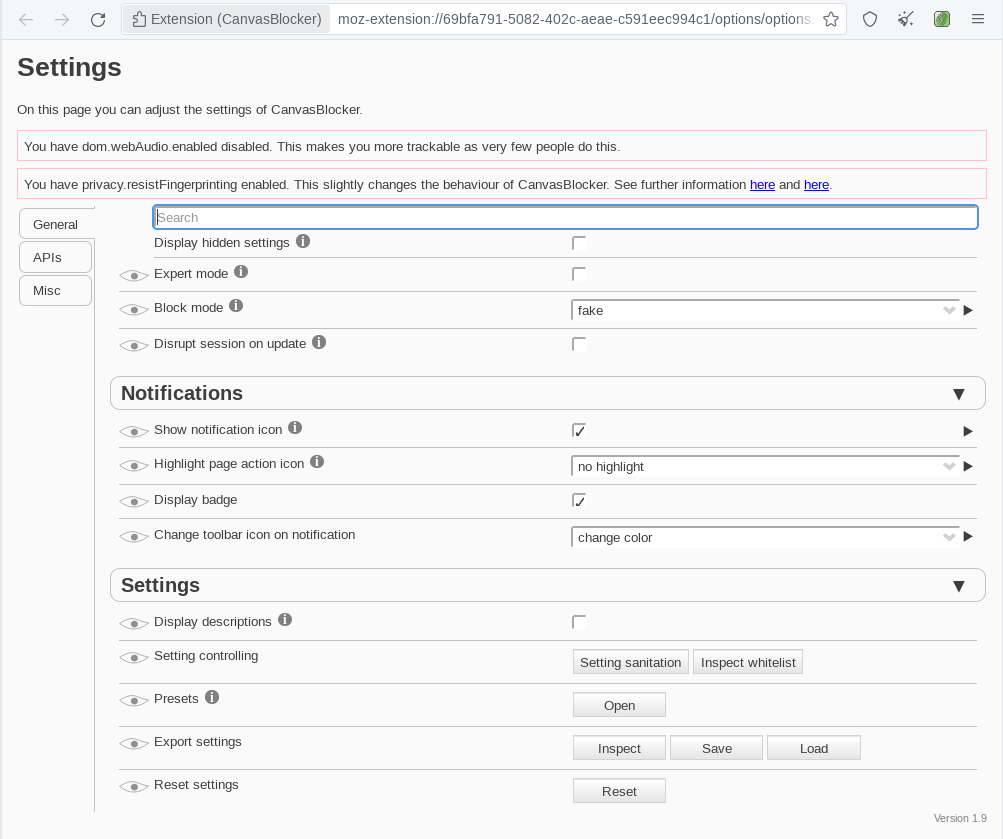

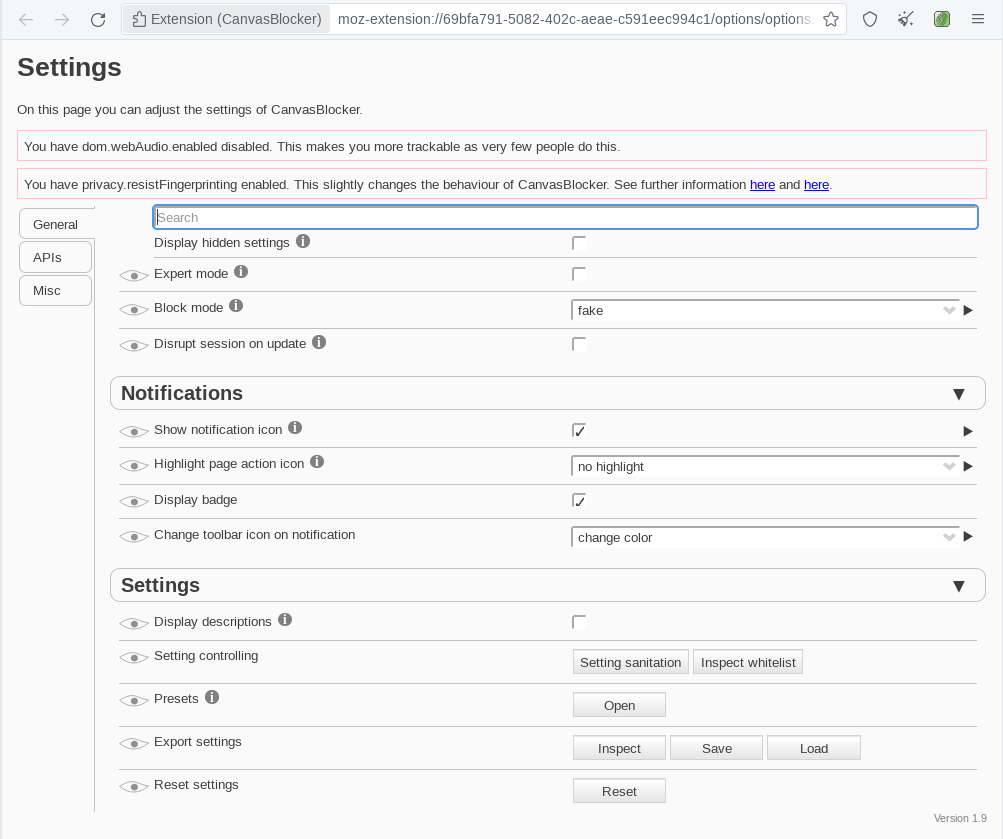

Далее, устанавливаем расширение "Canvas Blocker". Tor браузер имеет огромный минус — статический фингерпринт. Да, он его подменяет, хоть на этом спасибо. Но, сопоставив наши следы можно выстроить цепочку посещений сайтов. Канвас блокер исправит эту проблему, сделав фингеры динамическими с каждым обновлением страницы. Имеется открытый исходный код на GitHub, все как мы любим. Для установки перейдите на GitHub/ магазин расширений Firefox. Имеются гибкие настройки, но в стандартном конфиге все уже сделали за нас.

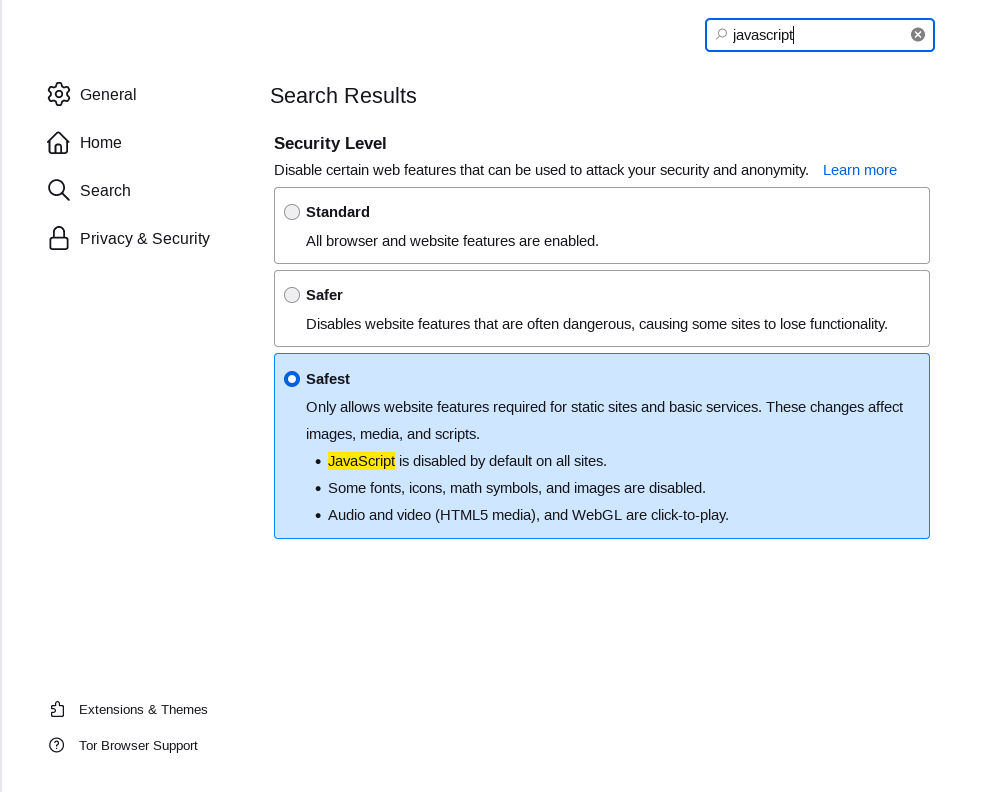

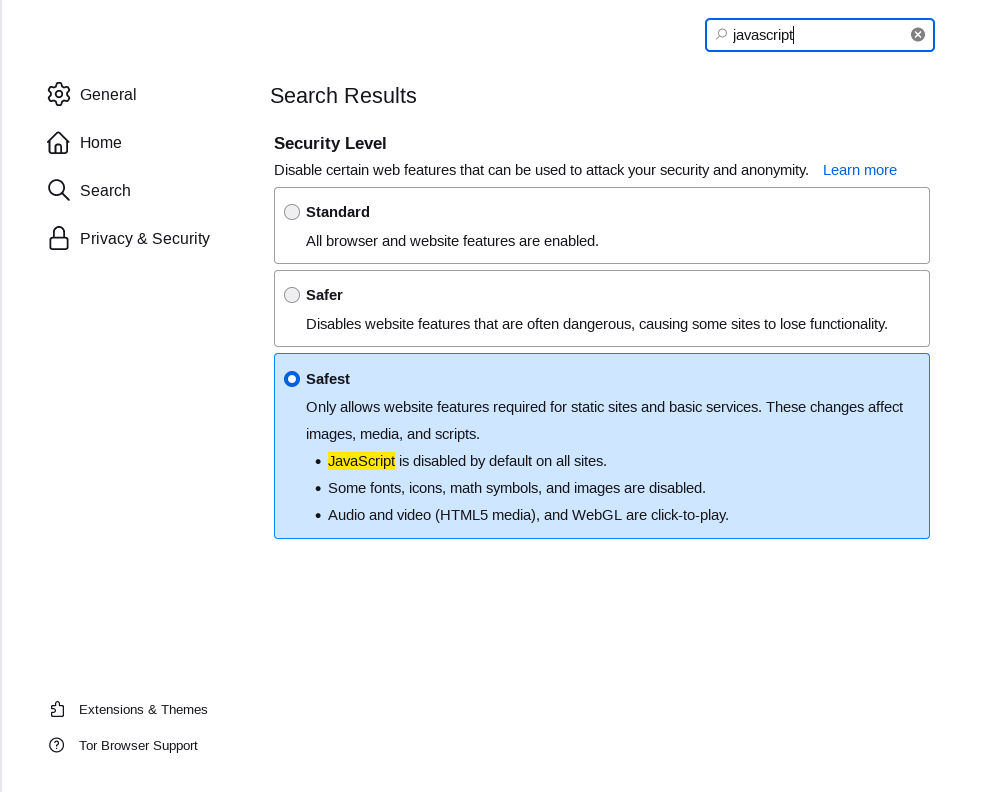

Также, настоятельно рекомендую выключить JavaScript, хоть и сайты могут работать некорректно. Если в браузере найдут какой-то новый эксплойт, вы, скорее всего сможете обойти его стороной, потому что для выполнения практически всех вредоносных кодов чаще всего используется js. Сделать это можно двумя способами: расширение "NoScript", которое автоматически поставляется с браузером или же включение режима "Safest" — советую второе.

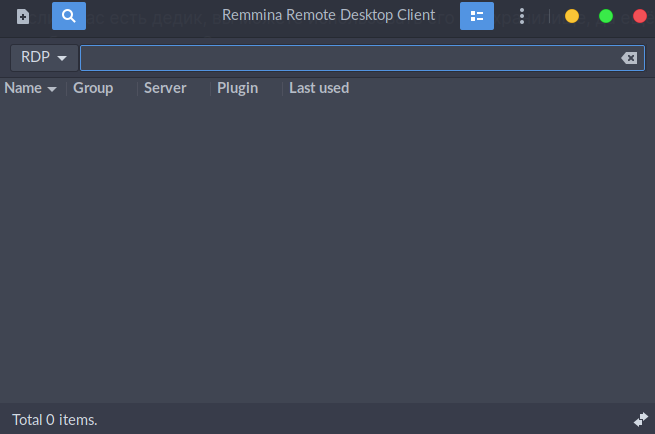

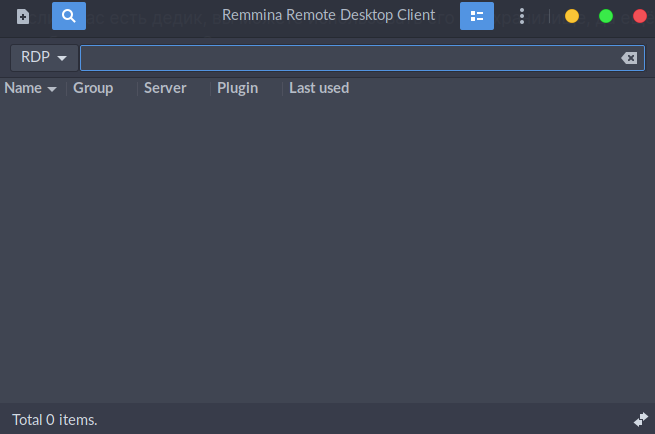

Подключение к RDP (опционально)

Если у вас есть дедик, вы можете использовать его как хранилище, чтобы не вводить все пароли каждый раз. Это все конечно круто, но учтите, используя дедик вы доверяете свою информацию третьему лицу, которое в любой момент может воткнуть вам палки в колёса. Всегда выбирайте порядочных хостеров! К сожалению, Tails не предусмотрела по умолчанию утилиту для коннекта по RDP, но мы сможем это исправить в одну строчку! Для этого откройте терминал и введите эту команду. (терминал находится в разделе "Utilities")

Почему мы не используем VPN?

Ответ прост: от них нет никакой пользы. Не верьте никому, никакой MullVad не спасёт вас, это централизованная сеть которая рано или поздно попадёт в руки спецслужб, если ещё не попала. Нужно ли пропускать трафик через посредника? Решать вам. Запомните, VPN — средство смены IP, шифрования трафика, обхода блокировок, но никак не анонимности. Наш мир работает абсолютно не так, как все привыкли его воспринимать, особенно Интернет пространство. Если у спецслужб нет доступа, они его откроют для себя даже втихую, нелегально. Привет, FBI, которое сидит в телефоне каждого жителя планеты Земля и считывает по звукам нажатия клавиатуры мой текст! К слову, обеспечивайте анонимность не только своего ПК, а и всего того, что его окружает. Наши материнки имеют закрытый код и в них, вероятно, может находиться backdoor, это уже было доказано на практике. Мыслите шире, если около вас лежит iPhone — забудьте в целом об анонимности. Tails блокирует все порты = VPN законнектить не получится. Единственный выход — открывать порты мануально, что уничтожит изоляцию системы под 0 и она потеряет свой смысл. Тут дело каждого.

Подводим итоги

Весь наш трафик проходит через WiFi соседа, наше устройство имеет сменный MAC и идентифицировать нашу личность будет сложно, потому что MAC не взаимодействовал с нашей личной сетью и не был занесён в базы провайдера. Используя децентрализованную сеть TOR мы получаем высокую степень защиты IP, с настройкой браузера — исключаем трекеры/инъекции разного типа. Если нашу систему смогут каким-то образом сфальсифицировать, злоумышленники смогут получить IP адрес соседа, который никак не связан с нами. Представим, что злоумышленники — воры, которые решили ограбить соседа. В таком случае они не смогут залезть в нашу квартиру/дом, а мы оперативно сможем посетить ближайший туалет и смыть нашу систему. Наши устройства абсолютно чисты, даже если ограбить попытаются нас, по недостатку улик воры закинут эту идею, подумывая что ошиблись адресом. Обычно на этом этапе закрываются все дела, потому что бумажки без доказательной базы — просто бумажки. Опять же упомяну, это не мануал по полной анонимности, это — база криминального мира, которая хорошо зарекомендовала себя временем.

Это очень хитрая уловка, которая сыграет большую роль при "ограблении". Так как я хочу описать статью как более детально, стоит упомянуть данный разворот событий. Фактически, в случае выявления вашего настоящего IP идёт огромная работа с бумагами, чтобы провести "ограбление" в вашей квартире/доме. Как правило, "злоумышленники" получают разрешение на "проникновение" только в одну точку — место, на которое оформлялись услуги провайдера. В нашем случае это дом соседа. Сразу хочу заострить внимание на том, что по приезду на адрес наше устройство быстро обнаружат в сетке и поймут в чем дело. Но это не страшно, потому что мы имеем право потребовать ознакомление с "бумагами" на "ограбление", которые гласят о том, что их выдавали явно не на нашу квартиру/дом. Кстати, в подобных ситуациях нужно тщательно сверять даты, часто совершается много ошибок, которые смогут спасти вашу задницу. В подобной ситуации вы должны сразу же вызвать адвоката, не пытайтесь доказывать свои права самостоятельно, если не "подкованы" в этой сфере. Прикрепляю доказательную базу от юриста, который отлично специализируется на тематике киберпреступлений ограблений и защиты от них.

Дополнение к WiFi

Вы можете воспользоваться WiFi адаптерами от Alfa. Они обладают очень хорошей дальностью и их цена не особо ударит по карману. Сидя дома можно словить сети за 3-5 KM. (как заявляет производитель) Таким образом легко найти открытую точку доступа (кафе, метро, торговые центры, пр.) и слиться с трафиком обычных прохожих. Главное: не покупайте подделки, используйте только проверенные магазины. Сейчас рынок забит предложениями с "оригинальным продуктом", но на деле, внутренности будут от дешманки за 300 рублей. Альтернативный вариант: использовать 4G модем с симкой. Она должна быть куплена в каком-то переходе и не иметь ничего общего с вами. Пополнять её нужно конфиденциальной криптовалютой. Чем дальше модем будет от рабочего устройства, тем лучше. Как вариант: открыть ipv6 прокси в каком-то лесу и подключаться к нему через связку сосед + vpn + прокси. Ну, это кому как удобно. Как по мне, обычного соседского WiFi хватает для 90% дел.

Выбор системы

С Windows, очевидно, работать мы не станем. Наша система должна быть безопасной и простой. Тут выбор очевиден — Tails. Весь трафик проходит через сеть TOR, а сама система не сохраняет никаких данных и имеет открытый исходный код. Да, перезагрузили ПК = получили чистый образ. Сложно ли так работать? В первое время — очень. Но спустя недельку, вы будете вводить пароли с закрытыми глазами. Для полной настройки системы мне требуется около трёх минут, учитывая добавления RDP, авторизации на ресурсах. Мы сможем сохранять программы, закладки браузера и прочие файлы.

Стоит ли доверять сети TOR?

Эта тема для обсуждения часто вызывает недоразумения, но, хотел бы выразить своё мнение. Я давно слежу за этой разработкой и все чаще наблюдаю как людей, которые использовали TOR для нелегальной деятельности (речь о крупных преступниках) ловят с, казалось бы, абсурдными доказательствами. Друзья, у нас нет никаких прямых фактов "оккупации" тора силовиками, вся эта информация — догадки общества. TOR — одно из самых старых, адекватных решений которое не требует вложений, согласитесь. Практически всех преступников находят только благодаря их глупости и человеческому фактору. (зарегистрировал аккаунт на свой email, оставил следы в клирнете, использовал одинаковые пароли, связал личности и пр.) Ваш IP рыть будут в самом-самом крайнем случае и то не факт. Если всё же доверия нет, посмотрите в сторону GNUnet — это отличная альтернатива TOR, по моему мнению.

Установка Tails на флешку

Да, система будет находиться на обычной загрузочной флешке, прямо как та, с помощью который вы устанавливаете Windows. Принцип работы ниже.

Весь секрет в том, что данные хранятся в оперативной памяти, которая автоматически очищается при выключении ПК. Если к вам постучат грабители в масках, можно отправить флешку поплавать в туалет, тем самым сделать её недееспособной. Грабители смогут обнаружить только чистый SDD/HDD диск, на котором смогут найти только фото котиков и папку "море 2005". Не забудьте очистить прошлые данные безвозвратно методом "Гурмана"!Вставили флешку --> включили компьютер --> поработали --> выключили компьютер --> извлекли флешку --> при следующем запуске не будет никаких следов использования, чистая флешка = чистая система.

Очень важно: не вытягивайте флешку во время работы, не выключайте ПК с розетки. Если грабители будут умны, они сделают "дамп" оперативной памяти и смогут получить слепок вашей прошлой сессии, запомните это!

Итак, чтобы установить Tails на флешку, нам нужно скачать загрузочный образ системы на их официальном сайте и balenaEtcher. (прямая ссылка)

Минимальные требования к системе:

- 2GB ОЗУ | 8GB Памяти на флешке

После успешной загрузки, присоедините флешку к компьютеру и запустите balenaEtcher. Выберите путь к загруженному ".iso" файлу и саму флешку. У меня показывает треугольник из-за огромного пространства на накопителе, программа считает флешку за полноценный диск. Не обращаем внимание, это никак не повлияет на ход установки. После выбора нажимаем "Flash" и ждём минуты 3-4.

После завершения извлеките флешку. На этом установка закончена.

Загрузка Tails в качестве системы

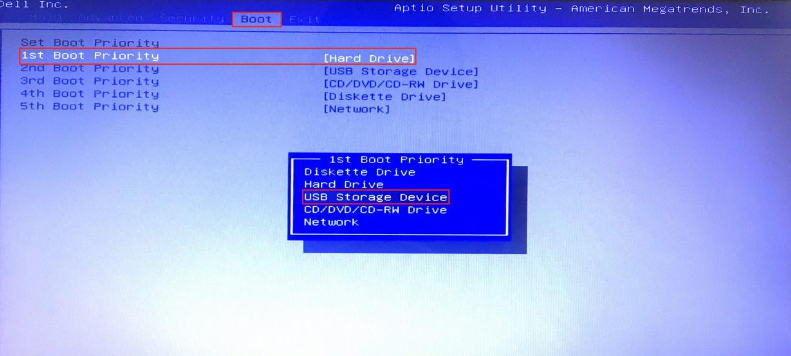

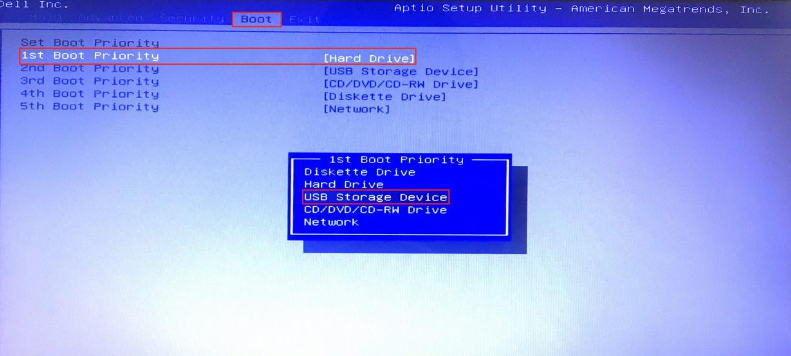

Тут ситуация неоднозначна, нам нужно попасть в BIOS и установить флешку в качестве диска для дефолтной загрузки. Проблема в том, что каждый производитель делает разные комбинации клавиш для этого попадания в это меню, поэтому воспользуйтесь поисковиком и сконструируйте подобный запрос:

После попадания в BIOS, найдите вкладку отвечающую за загрузку. В основном, ей присвоено имя "Boot". Вам нужно переместить флешку на первое место/выбрать в качестве загрузчика, ориентируйтесь на интерфейс, который подскажет вам нужные клавиши. У меня была похожая ситуация, как на фото."How to Enter the BIOS on {ваш производитель материнской платы}"

После этого действия сохранитесь и перезапустите систему.

Наш первый запуск

Нас встретит меню, в котором нужно выполнить базовую настройку. Вам нужно нажать на "+" и создать пароль администратора, он должен быть надёжным.

Также, можно сменить язык на русский/добавить его в клавиатуру. Остальные настройки НЕ ТРОГАЕМ! Если вы не планируете подключаться к общедоступным WiFi, где требуется авторизация в виде браузерной страницы (такое зачастую можно было увидеть в MacDonalds) — оставляйте значение "Enabled" напротив "Unsafe Browser", в ином случае советую отключить. Если вы хотите сделать так, чтобы какая-то информация не удалялась после перезагрузки — создайте "Persistent Storage". Это по сути контейнер, в котором можно хранить приложения/закладки браузера/какие-то файлы и так далее.

Настройка Persistent Storage

Чтобы перейти в настройки, воспользуйтесь поиском приложений и впишите "Configure persistent volume". После открытия нас встретит меню, которое предложит создать пароль. Не пренебрегайте сложностью, это важно.

После ввода, нам станет доступно меню, в котором можно выбирать то, что мы хотим сохранять даже после перезагрузки. Я советую выбрать "Additional Software" & "Browser Bookmarks", чтобы сохранять приложения и закладки в TOR браузере. Эта область хорошо защищена используя "LUKS" (дефолтное шифрование систем на Linux) и получить доступ к ней можно только в том случае, если злоумышленнику известен ваш неимоверно сложный пароль. Кстати, вы можете хранить любые файлы в папке "Persistent storage" — но не стоит добавлять сюда то, что сможет быть интересно "злоумышленнику", ведь из-за этого существенно теряется основное преимущество системы — Live режим.

Настройка TOR Browser

Да, работать мы будем именно в нём. Но, вы при желании можете установить абсолютно любой другой. Первым делом, уберите галочки в местах, как на скриншоте. Таким образом мы не будем удалять историю / куки после рестарта браузера. Это бесящая функция, которая в нашем случае абсолютно бесполезна, ведь с каждой перезагрузкой системы у нас удаляются все данные об использовании в целом. Так мы спасём несколько нервных клеток при внезапном закрытии браузера, которое часто происходило у меня в первое время.

Далее, устанавливаем расширение "Canvas Blocker". Tor браузер имеет огромный минус — статический фингерпринт. Да, он его подменяет, хоть на этом спасибо. Но, сопоставив наши следы можно выстроить цепочку посещений сайтов. Канвас блокер исправит эту проблему, сделав фингеры динамическими с каждым обновлением страницы. Имеется открытый исходный код на GitHub, все как мы любим. Для установки перейдите на GitHub/ магазин расширений Firefox. Имеются гибкие настройки, но в стандартном конфиге все уже сделали за нас.

Также, настоятельно рекомендую выключить JavaScript, хоть и сайты могут работать некорректно. Если в браузере найдут какой-то новый эксплойт, вы, скорее всего сможете обойти его стороной, потому что для выполнения практически всех вредоносных кодов чаще всего используется js. Сделать это можно двумя способами: расширение "NoScript", которое автоматически поставляется с браузером или же включение режима "Safest" — советую второе.

Подключение к RDP (опционально)

Если у вас есть дедик, вы можете использовать его как хранилище, чтобы не вводить все пароли каждый раз. Это все конечно круто, но учтите, используя дедик вы доверяете свою информацию третьему лицу, которое в любой момент может воткнуть вам палки в колёса. Всегда выбирайте порядочных хостеров! К сожалению, Tails не предусмотрела по умолчанию утилиту для коннекта по RDP, но мы сможем это исправить в одну строчку! Для этого откройте терминал и введите эту команду. (терминал находится в разделе "Utilities")

В качестве подтверждения нас запросит пароль, который мы указывали при первом запуске — вводим его. После этого, можно будет обнаружить утилиту используя поиск. Вы можете корректировать настройки для более стабильной скорости, ни для кого не секрет, что ноды тора в основном под большой нагрузкой. Я советую установить кастомное разрешение экрана (800x600), глубину цветов — 8bpp. Учтите, что в выходные дни нагрузка намного выше.sudo apt update && sudo apt install remmina

Почему мы не используем VPN?

Ответ прост: от них нет никакой пользы. Не верьте никому, никакой MullVad не спасёт вас, это централизованная сеть которая рано или поздно попадёт в руки спецслужб, если ещё не попала. Нужно ли пропускать трафик через посредника? Решать вам. Запомните, VPN — средство смены IP, шифрования трафика, обхода блокировок, но никак не анонимности. Наш мир работает абсолютно не так, как все привыкли его воспринимать, особенно Интернет пространство. Если у спецслужб нет доступа, они его откроют для себя даже втихую, нелегально. Привет, FBI, которое сидит в телефоне каждого жителя планеты Земля и считывает по звукам нажатия клавиатуры мой текст! К слову, обеспечивайте анонимность не только своего ПК, а и всего того, что его окружает. Наши материнки имеют закрытый код и в них, вероятно, может находиться backdoor, это уже было доказано на практике. Мыслите шире, если около вас лежит iPhone — забудьте в целом об анонимности. Tails блокирует все порты = VPN законнектить не получится. Единственный выход — открывать порты мануально, что уничтожит изоляцию системы под 0 и она потеряет свой смысл. Тут дело каждого.

Подводим итоги

Весь наш трафик проходит через WiFi соседа, наше устройство имеет сменный MAC и идентифицировать нашу личность будет сложно, потому что MAC не взаимодействовал с нашей личной сетью и не был занесён в базы провайдера. Используя децентрализованную сеть TOR мы получаем высокую степень защиты IP, с настройкой браузера — исключаем трекеры/инъекции разного типа. Если нашу систему смогут каким-то образом сфальсифицировать, злоумышленники смогут получить IP адрес соседа, который никак не связан с нами. Представим, что злоумышленники — воры, которые решили ограбить соседа. В таком случае они не смогут залезть в нашу квартиру/дом, а мы оперативно сможем посетить ближайший туалет и смыть нашу систему. Наши устройства абсолютно чисты, даже если ограбить попытаются нас, по недостатку улик воры закинут эту идею, подумывая что ошиблись адресом. Обычно на этом этапе закрываются все дела, потому что бумажки без доказательной базы — просто бумажки. Опять же упомяну, это не мануал по полной анонимности, это — база криминального мира, которая хорошо зарекомендовала себя временем.